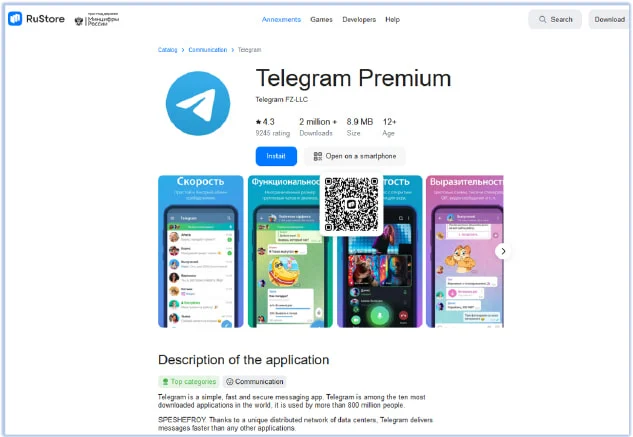

Um novo malware para Android chamado ‘FireScam' está sendo distribuído como uma versão premium do aplicativo Telegram por meio de sites de phishing no GitHub que imitam o RuStore, o mercado de aplicativos da Rússia para dispositivos móveis.

A RuStore foi lançada em maio de 2022 pelo grupo russo de internet VK (VKontakte) como uma alternativa ao Google Play e à App Store da Apple, após sanções ocidentais que afetaram o acesso dos usuários russos ao software móvel.

Ele hospeda aplicativos que estão em conformidade com os regulamentos russos e foi criado com o apoio do Ministério do Desenvolvimento Digital da Rússia.

De acordo com pesquisadores da empresa de gerenciamento de ameaças Cyfirma, a página maliciosa do GitHub que imita o RuStore primeiro fornece um módulo conta-gotas chamado GetAppsRu.apk.

O APK dropper é ofuscado usando o DexGuard para evitar a detecção e adquire permissões que permitem identificar aplicativos instalados, fornecer acesso ao armazenamento do dispositivo e instalar pacotes adicionais.

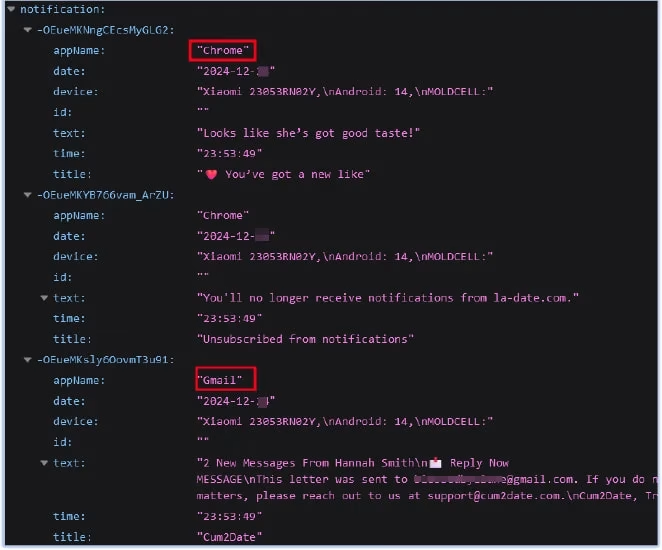

Em seguida, ele extrai e instala a principal carga útil do malware, ‘Telegram Premium.apk', que solicita permissões para monitorar notificações, dados da área de transferência, SMS e serviços de telefonia, entre outros.

Conheça o FireScam

Após a execução, uma tela enganosa do WebView mostrando uma página de login do Telegram rouba as credenciais do usuário para o serviço de mensagens.

O FireScam estabelece comunicação com um Firebase Realtime Database, onde carrega dados roubados em tempo real e registra o dispositivo comprometido com identificadores exclusivos, para fins de rastreamento.

A Cyfirma relata que os dados roubados são armazenados no banco de dados apenas temporariamente e depois apagados, presumivelmente depois que os agentes da ameaça os filtraram em busca de informações valiosas e os copiaram para um local diferente.

O malware também abre uma conexão WebSocket persistente com o endpoint Firebase C2 para execução de comandos em tempo real, como solicitar dados específicos, acionar uploads imediatos para o banco de dados do Firebase, baixar e executar cargas adicionais ou ajustar os parâmetros de vigilância.

O FireScam também pode monitorar alterações na atividade da tela, capturando eventos liga/desliga e registrando o aplicativo ativo no momento, bem como dados de atividade para eventos com duração superior a 1.000 milissegundos.

O malware também monitora meticulosamente todas as transações de comércio eletrônico, tentando capturar dados financeiros confidenciais.

Qualquer coisa que o usuário digite, arraste e solte, copie para a área de transferência e intercepte até mesmo dados preenchidos automaticamente de gerenciadores de senhas ou trocas entre aplicativos, categorizados e exfiltrados para os agentes da ameaça.

Embora a Cyfirma não tenha nenhuma dica apontando para os operadores do FireScam, os pesquisadores dizem que o malware é uma “ameaça sofisticada e multifacetada” que “emprega técnicas avançadas de evasão”.

A empresa recomenda que os usuários tenham cuidado ao abrir arquivos de fontes potencialmente não confiáveis ou ao clicar em links desconhecidos.

Fonte: CYFIRMA