Aproximadamente 300.000 roteadores MikroTik são vulneráveis a vulnerabilidades críticas que botnets de malware podem explorar para criptominamento e ataques DDoS.

A MikroTik é uma fabricante letã de roteadores e ISPs sem fio que vendeu mais de 2.000.000 dispositivos globalmente.

Em agosto, a botnet Mēris explorou vulnerabilidades em roteadores MikroTik para criar um exército de dispositivos que realizaram um ataque DDoS recorde no Yandex. O MikroTik explicou que os atores de ameaças por trás do ataque exploraram vulnerabilidades corrigidas em 2018 e 2019, mas os usuários não se inscreveram.

Pesquisadores descobriram que muitos permanecem vulneráveis a três falhas críticas de execução de código remoto que podem levar a uma aquisição completa do dispositivo, apesar de todos esses avisos e ataques.

Como ilustrado em um relatório publicado hoje pela Eclypsium, a situação permanece altamente problemática.

Enxame de roteadores descoberto

Pesquisadores do Eclypsium digitalizaram a Internet em busca de dispositivos MikroTik que ainda são vulneráveis aos seguintes quatro CVEs:

- CVE-2019-3977: Downgrade remoto do SISTEMA e redefinição do sistema. CVSS v3 – 7.5

- CVE-2019-3978: Envenenamento remoto por cache não autenticado. CVSS v3 – 7.5

- CVE-2018-14847: Acesso e gravação de arquivos arbitrários não autenticados remotos. CVSS v3 – 9.1

- CVE-2018-7445: Estouro de buffer que permite a execução remota de acesso e código. CVSS v3 – 9.8

Os dispositivos precisam executar a versão 6.45.6 do RouterOS para serem elegíveis para exploração e ter seu protocolo WinBox exposto à Internet.

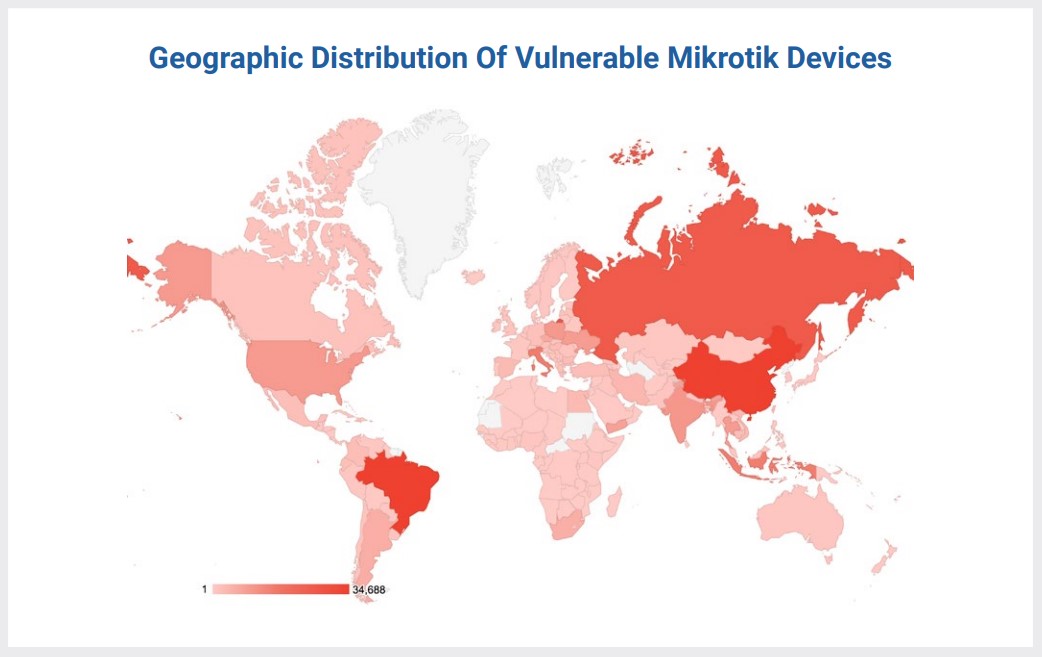

Depois de digitalizar a Internet, o Eclypsium encontrou aproximadamente 300.000 endereços IP para roteadores MikroTik que atendem aos critérios acima e são vulneráveis a pelo menos uma das vulnerabilidades mencionadas acima.

Esses dispositivos têm uma potência considerável, tornando-os alvos atraentes para criptominamentos e ataques distribuídos de negação de serviço.

“Em primeiro lugar, eles são abundantes com mais de 2.000.000 dispositivos implantados em todo o mundo, e também dispositivos particularmente poderosos e ricos em recursos”, explicaram os pesquisadores do Eclypsium.

“Além de servir ambientes SOHO, roteadores MikroTik e sistemas sem fio são usados regularmente por provedores locais. A mesma potência que pode tornar o MikroTik atraente para um ISP, também pode ser atraente para um atacante.”

A maioria dos dispositivos descobertos está na China, Brasil, Rússia e Itália, enquanto os Estados Unidos também têm um número significativo de dispositivos exploráveis.

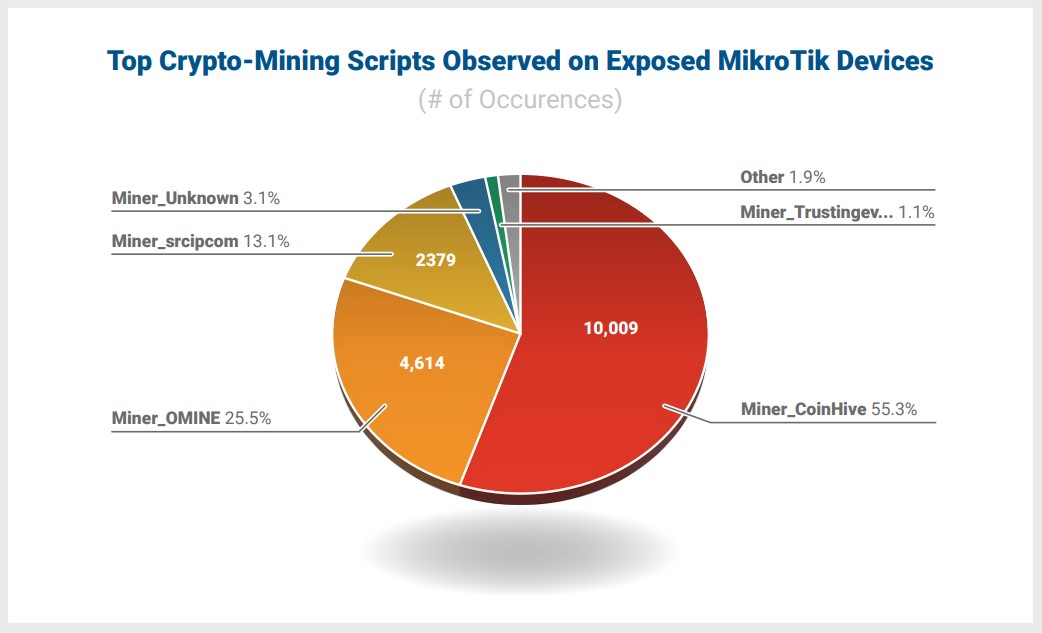

Curiosamente, os pesquisadores descobriram que os mineradores de moedas infectaram cerca de 20.000 desses dispositivos, com cerca de metade deles tentando se conectar ao Agora-Offline CoinHive.

Como se proteger

Infelizmente, mesmo com avisos repetidos e atualizações de segurança de 2 anos para resolver essas vulnerabilidades, muitos roteadores não são atualizados para o software mais recente.

Além disso, os dispositivos explorados antes das atualizações de segurança devem ser analisados e as senhas redefinidas, já que a instalação das atualizações não resolverá um compromisso prévio.

O conselho oficial do MikroTik para todos os seus clientes pode ser resumido no seguinte:

- Mantenha seu dispositivo MikroTik atualizado com atualizações regulares.

- Não abra o acesso ao seu dispositivo do lado da internet para todos. Se você precisar de acesso remoto, apenas abra um serviço de VPN seguro, como o IPsec.

- Use uma senha forte, e mesmo se você fizer isso, altere-a agora!

- Não assuma que sua rede local é confiável. O malware pode tentar se conectar ao seu roteador se você tiver uma senha fraca ou nenhuma senha.

- Inspecione a configuração do RoteadorOS para obter configurações desconhecidas, incluindo: Regras do Agendador de > do sistema que executam um script Buscar. Remova estes., IP -> proxy Socks. Se você não usa esse recurso ou não sabe o que ele faz, ele deve ser desativado., cliente L2TP chamado “lvpn” ou qualquer cliente L2TP que você não reconheça.

- Regra de firewall de entrada que permite acesso para a porta 5678.

- Bloquear domínios e pontos de extremidade do túnel associados à botnet Meris.

Além dessas diretrizes, a Eclypsium lançou uma ferramenta de avaliação mikroTik gratuita que pode verificar se um dispositivo é vulnerável ao CVE-2018-14847 e se existe um script de agendador, uma indicação do compromisso Mēris.

Os proprietários do MikroTik devem lidar com as falhas em seus dispositivos, pois o malware pode prejudicar os dispositivos devido à extensa criptominagem e tornar o dispositivo uma parte física de operações maliciosas.

A Mikrotik esclarece:

“O relatório eclypsium trata das mesmas velhas vulnerabilidades que mencionamos em nossos blogs de segurança anteriores. Até onde sabemos , não há novas vulnerabilidades no RouterOS. Além disso, o RouterOS foi recentemente auditado independentemente por vários terceiros. Todos chegaram à mesma conclusão.

Infelizmente, o fechamento da antiga vulnerabilidade não protege imediatamente os roteadores afetados. Não temos um backdoor ilegal para alterar a senha do usuário e verificar seu firewall ou configuração. Essas etapas devem ser feitas pelos próprios usuários.

Nós tentamos o nosso melhor para alcançar todos os usuários do RouterOS e lembrá-los de fazer upgrades de software, usar senhas seguras, verificar seu firewall para restringir o acesso remoto a partes desconhecidas e procurar scripts incomuns. Infelizmente, muitos usuários nunca entraram em contato com o MikroTik e não estão monitorando ativamente seus dispositivos. Cooperamos com várias instituições em todo o mundo para buscar outras soluções também.

Enquanto isso, queremos ressaltar a importância de manter a instalação do RouterOS atualizada mais uma vez. Esse é o passo essencial para evitar todos os tipos de vulnerabilidades. “

Fonte: eclypsium.com