Família de malware anteriormente desconhecida visa o Linux

Foi descoberta uma família de malware FontOnLake com ferramentas que mostram sinais de que são usadas em ataques direcionados

Pesquisadores da ESET descobriram uma família de malware até então desconhecida que utiliza módulos personalizados e bem projetados, visando sistemas que executam o Linux. Os módulos usados por essa família de malware, que chamamos de FontOnLake, estão constantemente em desenvolvimento e fornecem acesso remoto aos operadores, coletam credenciais e servem como um servidor proxy.

Para coletar dados (por exemplo, credenciais ssh) ou realizar outras atividades maliciosas, essa família de malware usa binários legítimos modificados que são ajustados para carregar outros componentes. Na verdade, para ocultar sua existência, a presença de FontOnLake é sempre acompanhada por um rootkit. Esses binários como gato, matar ou sshd são comumente usados em sistemas Linux e podem adicionalmente servir como um mecanismo de persistência.

A natureza sorrateira das ferramentas de FontOnLake em combinação com design avançado e baixa prevalência sugerem que elas são usadas em ataques direcionados.

O primeiro arquivo conhecido desta família de malware apareceu no VirusTotal em maio passado e outras amostras foram enviadas ao longo do ano. A localização do servidor C&C e dos países dos quais as amostras foram enviadas para o VirusTotal podem indicar que seus alvos incluem o Sudeste Asiático.

A equipe de pesquisadores da ESET acredita que os operadores da FontOnLake são particularmente cautelosos, uma vez que quase todas as amostras vistas usam servidores C&C exclusivos com portas diferentes e não padrão. Os autores usam principalmente C/C++ e várias bibliotecas de terceiros, como Boost, Pocoou Protobuf. Nenhum dos servidores C&C usados em amostras enviadas ao VirusTotal estavam ativos no momento da escrita – o que indica que eles poderiam ter sido desativados devido ao upload.

Seus Componentes

Os pesquisadores descobriram que ele usa Aplicativos trojanizados – binários legítimos modificados usados principalmente para carregar módulos personalizados de backdoor ou rootkit. Além disso, eles também podem coletar dados confidenciais. Os patches dos aplicativos são provavelmente aplicados no nível de código-fonte, ou seja em arquivos que são comumente executados na inicialização do sistema. O que indica que os aplicativos devem ter sido compilados e substituídos pelos originais.

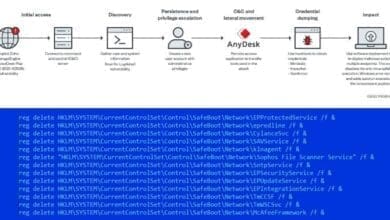

Os três backdoors diferentes que descobrimos são escritos em C++ e todos usam, embora de maneiras ligeiramente diferentes, a mesma biblioteca Asio do Boost para rede assíncrona e I/O. Poco de baixo nível, Protobuf, e recursos da STL, como ponteiros inteligentes também são usados. O que é raro para malware é o fato de que esses backdoors também apresentam uma série de padrões de design de software. A funcionalidade que todos eles têm em comum é que infiltrava credenciais coletadas e seu histórico de comando bash para seu C&C.

As principais métodos desses backdoors consiste em exfiltrar os dados coletados para criar uma ponte entre um servidor ssh personalizado funcionando localmente e seu C&C para poder fazer a manipulação dos arquivos que são upload/download, criação/exclusão, listagem de diretórios, modificação de atributos e assim por diante servindo como um proxy para executar comandos de shell arbitrários e scripts python.

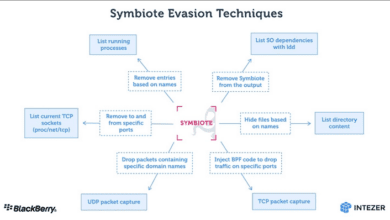

Os pesquisadores da ESET descobriram duas versões diferentes do rootkit, usadas apenas uma de cada vez, em cada um dos três backdoors. Há diferenças significativas entre esses dois rootkits; no entanto, certos aspectos deles se sobrepõem. Embora as versões do rootkit sejam baseadas no projeto de código aberto suterusu, elas contêm várias das técnicas exclusivas e personalizadas do FontOnLake.

A funcionalidade combinada desses rootkit incluem ocultação de processos e arquivos, esconder interface de rede, expor as credenciais coletadas ao seu backdoor, encaminhamento para a porta de conexão, e a recepção de pacotes mágicos, ou seja, são pacotes especialmente elaborados que podem instruir o rootkit a baixar e executar outro backdoor.

Empresas ou indivíduos que desejam proteger seus endpoints ou servidores Linux dessa ameaça devem usar um produto de segurança multicamadas e uma versão atualizada de sua distribuição Linux; algumas das amostras analisadas foram criadas especificamente para CentOS e Debian. Deve-se observar que é importante sempre manter sua distribuição linux atualizada.

Os nomes e caminhos identificados são: /lib/modules/%VARIÁVEL%/kernel/drivers/input/misc/ati_remote3.ko

/etc/sysconfig/modules/ati_remote3.modules

/tmp/.tmp_%RANDOM%

Nomes de arquivos virtuais identificados são:/proc/.dot3

/proc/.inl

Fonte: Texto resumido do original ESET FontOnLake