Roteador mais vendido da TP-Link vem com falhas de segurança no firmware

Os pesquisadores da CyberNews encontraram várias falhas de segurança no firmware padrão e no aplicativo de interface da web do roteador TP-Link AC1200 Archer C50 (v6), que podem colocar seus proprietários em risco de ataques de interceptação e de negação de serviço.

Com vendas anuais de 150 milhões de dispositivos e 42% do mercado global de WLAN para consumidores, a TP-Link Technologies Co, Ltd., com sede em Shenzhen, é a fabricante número um do mundo de produtos de rede wi-fi voltados para o consumidor.

Produzidos pelo fabricante líder mundial e vendidos pela Amazon e muitos outros varejistas pelo mundo, os roteadores TP-Link são tão populares que alguns modelos recebem rotineiramente a indicação de “Melhor Escolha” na categoria “roteador wi-fi” presente nas lojas virtuais ou físicas.

No entanto, poucos usuários domésticos percebem quantos modelos de roteadores populares são afetados por problemas de segurança. De senhas de administrador padrão a vulnerabilidades não corrigidas e até mesmo backdoors pré-instalados, por isso comprar o roteador errado pode ter consequências desastrosas, como infiltração de rede, ataques man-in-the-middle e controle de roteadores.

Além de ser vendido com firmware vulnerável, o roteador vem com outra falha crítica: seu aplicativo de interface da web sofre de práticas de segurança insatisfatórias e criptografia fraca, colocando potencialmente milhares – senão milhões – de seus proprietários em risco de ataques cibernéticos.

As falhas e vulnerabilities

A empresa Cybernews explica as falhas conforme abaixo:

Na investigação inicial descobriu-se que os serviços utilizados pelo firmware do roteador correspondiam a 39 falhas de segurança publicamente conhecidas listadas no banco de dados de Vulnerabilidades e Exposições Comuns (CVE) do MITER. Em seguida, reduzimos essa lista separando as vulnerabilidades em 4 categorias:

- Provavelmente presente

- Provavelmente presente

- Possivelmente presente

- Inexplorável

Identificamos sua probabilidade investigando o kernel do roteador e os números de versão de seus serviços, bem como relatórios detalhados anteriores e código aberto que poderíamos consultar no GitHub.

Aqui está o que encontramos:

Como podemos ver, 24 das 39 vulnerabilidades foram identificadas como potencialmente presentes no firmware do roteador, com 15 sendo descartadas como ‘Não exploráveis'.

De forma preocupante, 7 vulnerabilidades conhecidas publicamente foram consideradas ‘Provavelmente presentes' no roteador:

- A vulnerabilidade ‘ Use-after-free ‘ permite que potenciais agentes de ameaças montem ataques de negação de serviço (DDoS) contra o roteador, removendo um namespace de rede.

- O recurso ‘ PPPoL2TP ‘ permite que invasores em potencial obtenham privilégios na rede, aproveitando as diferenças de estrutura de dados entre os soquetes do roteador.

- Vários estouros de inteiros no kernel do roteador permitem que os agentes de ameaças montem ataques de negação de serviço ou ganhem privilégios.

- Esta vulnerabilidade cURL , se explorada por um invasor, pode levar à divulgação de informações confidenciais, vazando as credenciais do proprietário do roteador.

- Outra vulnerabilidade cURL permite que potenciais agentes de ameaças roubem dados do usuário e montem ataques de negação de serviço.

- Uma vulnerabilidade scp.c no Dropbear permite que invasores em potencial contornem as restrições de acesso e modifiquem as permissões dos diretórios de destino.

- A vulnerabilidade CVE-2014-3158 permite que os agentes da ameaça acessem opções privilegiadas na rede e “variáveis relevantes para a segurança [corrompidas].”

Além disso, 15 vulnerabilidades adicionais foram consideradas ‘Provavelmente presentes'. Com isso dito, estes não foram testados na prática, pois não encontramos referências diretas ou provas de conceito para identificá-los como 100% positivos.

Duas outras vulnerabilidades – CVE-2011-2717 e CVE-2015-3310 – foram consideradas ‘improváveis', mas possivelmente estavam presentes no roteador.

Juntamente com a criptografia deficiente do arquivo de configuração do roteador, uma das falhas de segurança mais graves que identificamos e verificamos foi uma vulnerabilidade de 2019 , que foi corrigida apenas parcialmente na versão padrão do firmware do roteador.

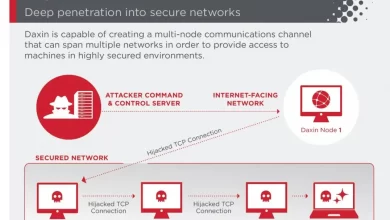

Se um invasor interceptou o tráfego da Web vindo de um usuário que tinha privilégios de administrador e se conectou com sucesso ao roteador, ele seria capaz de extrair seu cookie JSESSIONID. Isso, junto com um cabeçalho Referrer embutido em código, nos permite acessar qualquer script CGI, incluindo o backup do arquivo de configuração do roteador, que poderíamos descriptografar facilmente usando uma ferramenta disponível publicamente que remonta a 2018.

Tendo identificado uma série de vulnerabilidades potenciais dentro do firmware, conduzimos uma análise do aplicativo de interface da web padrão do roteador, digitalizando-o com as ferramentas de teste de penetração Nmap, BurpSuite e OWASP ZAP.

As varreduras revelaram uma série de práticas de segurança abaixo do padrão e falhas presentes no aplicativo de interface da web do roteador, que podem ser potencialmente exploradas por agentes de ameaças. Também notamos que a versão de firmware padrão usa algoritmos DSA e RSA para criptografia de chave – uma implementação de nove anos do serviço de criptografia SSH Dropbear, ele próprio atormentado por várias vulnerabilidades.

O que diz a TP-Link

Retornando aos especialistas, a fabricante reconheceu as falhas e disse que aplicaria atualizações obrigatórias para os dispositivos vulneráveis, solucionando as falhas que foram apontadas, originalmente, em meados de julho. Além disso, segundo a empresa, notificações seriam enviadas aos usuários potencialmente afetados por meio de interfaces web e aplicativos mobile de gerenciamento, informando sobre a necessidade de update.

Consulte aqui se possui uma nova atualização do seu roteador.

Conteúdo retirado do site: cybernews.com