Variante do Ransomware AvosLocker usa novo truque e desativa a proteção antivírus

Pesquisadores de segurança cibernética divulgaram uma nova variante do ransomware AvosLocker que desativa soluções antivírus para evitar a detecção depois de violar redes de destino, aproveitando-se de falhas de segurança não reparadas.

“Esta é a primeira amostra que observamos dos EUA com a capacidade de desativar uma solução de defesa usando um arquivo legítimo do Avast Anti-Rootkit Driver (asWarPot.sys)”, disseram os pesquisadores da Trend Micro, Christoper Ordonez e Alvin Nieto, em uma análise de segunda-feira.

“Além disso, o ransomware também é capaz de digitalizar vários pontos finais para a vulnerabilidade Log4j (Log4shell) usando o script Nmap NSE.”

AvosLocker, uma das mais novas famílias de ransomware para preencher o vácuo deixado pela REvil, foi ligada a uma série de ataques que tinham como alvo infraestruturas críticas nos EUA, incluindo serviços financeiros e instalações governamentais.

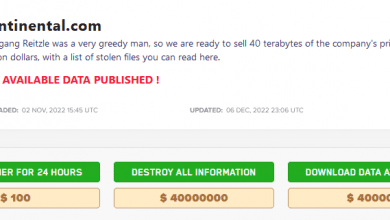

Um grupo afiliado de ransomware como serviço (RaaS) visto pela primeira vez em julho de 2021, o AvosLocker vai além da dupla extorsão ao leiloar dados roubados das vítimas caso as entidades alvo se recusem a pagar o resgate.

Outras vítimas alvo reivindicadas pelo cartel de ransomware estão localizadas na Síria, Arábia Saudita, Alemanha, Espanha, Bélgica, Turquia, Emirados Árabes, Reino Unido, Canadá, China e Taiwan, de acordo com um comunicado divulgado pelo Fbi em março de 2022.

Dados de telemetria coletados pela Trend Micro mostram que o setor de alimentos e bebidas foi o que mais atingiu a indústria entre 1º de julho de 2021 e 28 de fevereiro de 2022, seguido pelas verticais de tecnologia, finanças, telecomunicações e mídia.

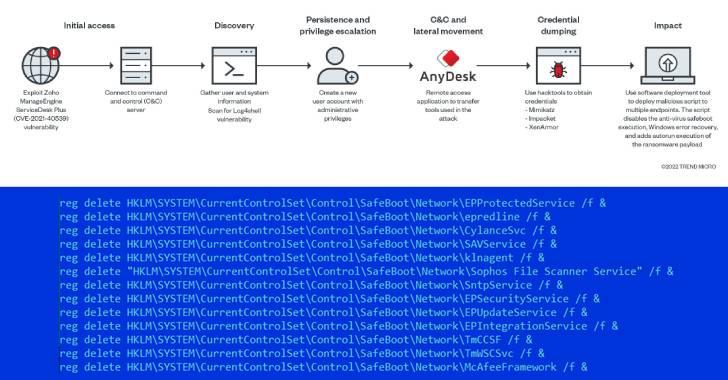

Acredita-se que o ponto de entrada para o ataque tenha sido facilitado aproveitando uma exploração para uma falha de execução remota de código no software ManageEngine ADSelfService Plus (CVE-2021-40539) do Zoho para executar um aplicativo HTML (HTA) hospedado em um servidor remoto.

“O HTA executou um script PowerShell ofuscado que contém um shellcode, capaz de se conectar de volta ao servidor [comando e controle] para executar comandos arbitrários”, explicaram os pesquisadores.

Isso inclui a recuperação de um web shell ASPX do servidor, bem como um instalador para o software de desktop remoto AnyDesk, o último dos quais é usado para implantar ferramentas adicionais para digitalizar a rede local, encerrar o software de segurança e soltar a carga de ransomware.

Alguns dos componentes copiados para o ponto final infectado são um script Nmap para digitalizar a rede para a falha de execução remota de código Log4Shell (CVE-2021-44228) e uma ferramenta de implantação em massa chamada PDQ para fornecer um script de lote malicioso para vários pontos finais.

O script em lote, por sua vez, é equipado com uma ampla gama de recursos que permitem desativar o Windows Update, o Windows Defender e o Windows Error Recovery, além de impedir a execução segura do boot de produtos de segurança, criar uma nova conta de administração e lançar o binário ransomware.

Também é usado aswArPot.sys, um legítimo driver anti-rootkit da Avast, para matar processos associados a diferentes soluções de segurança, armando uma vulnerabilidade agora fixa no driver que a empresa tcheca resolveu em junho de 2021.

“A decisão de escolher o arquivo específico do driver rootkit é por sua capacidade de execução no modo kernel (portanto, operando com um alto privilégio)”, apontaram os pesquisadores. “Essa variante também é capaz de modificar outros detalhes das soluções de segurança instaladas, como desativar o aviso legal.”