Servidor Zimbra tem vulnerabilidade ativamente explorada para roubar e-mail

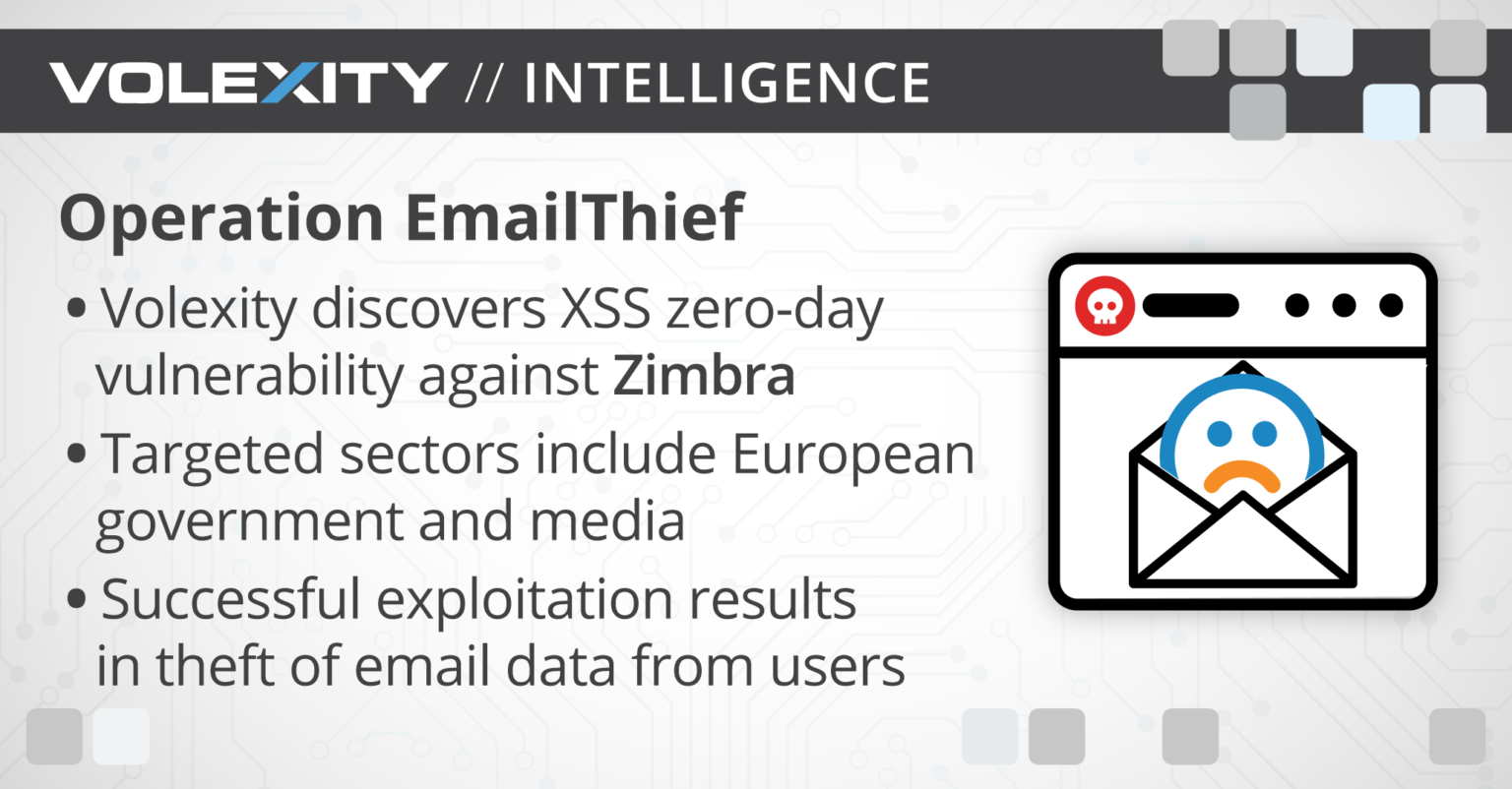

Uma vulnerabilidade de segurança zimbra de scripting cross-site (XSS) é ativamente explorada em ataques direcionados à mídia europeia e organizações governamentais.

Relatório foi publicado pela Veloxiti, e pode ser acessado aqui.

Zimbra é uma plataforma de e-mail e colaboração que também inclui mensagens instantâneas, contatos, videoconferência, compartilhamento de arquivos e recursos de armazenamento em nuvem.

De acordo com a Zimbra, mais de 200.000 empresas de mais de 140 países estão usando seu software, incluindo mais de 1.000 organizações governamentais e financeiras, mas a BinaryEdge, estima que aproximadamente 33.000 servidores estão executando o servidor de e-mail zimbra, embora o número real provavelmente seja maior.

“No momento da escrita, essa exploração não tem patch disponível, nem foi atribuída uma CVE (ou seja, essa é uma vulnerabilidade de zero-day)”, disseram os pesquisadores.

“A Volexity pode confirmar e testar que as versões mais recentes do Zimbra — 8.8.15 P29 & P30 — permanecem vulneráveis; o teste da versão 9.0.0 indica que provavelmente não foi afetado.”

Volexity diz que, até agora, ele só observou um único ator de ameaça, até então desconhecido, que ele rastreia como TEMP_Heretic (acredita-se ser chinês) explorando o dia zero em campanhas de phishing para roubar e-mails.

No entanto, a vulnerabilidade também pode permitir que os invasores realizem outras ações maliciosas “no contexto da sessão de webmail Zimbra do usuário”, incluindo:

- exfiltração de cookies para permitir acesso persistente a uma caixa de correio

- enviando mensagens de phishing para os contatos do usuário

- exibindo o prompt para baixar malware de sites confiáveis

Explorando a falha zero day

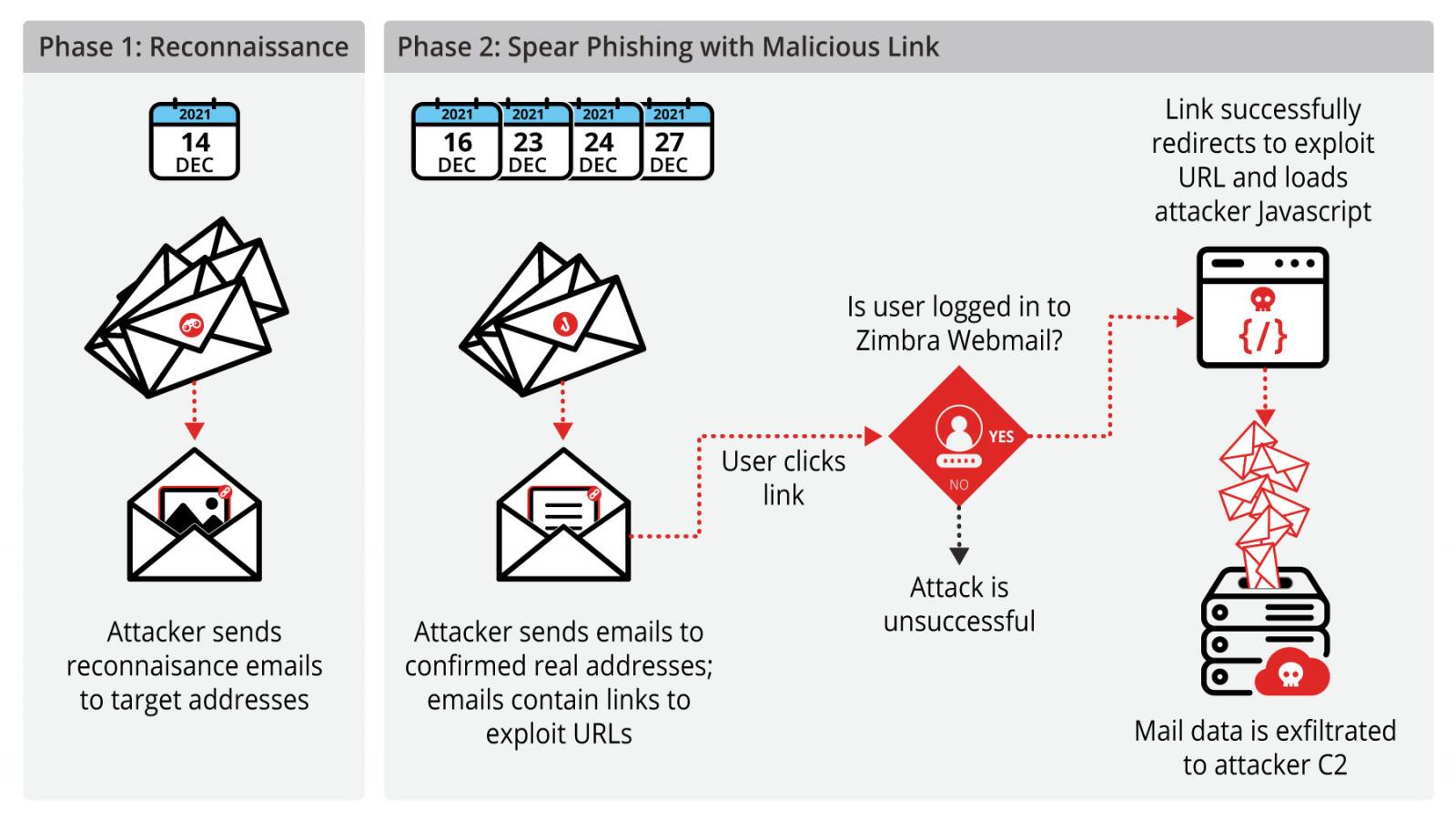

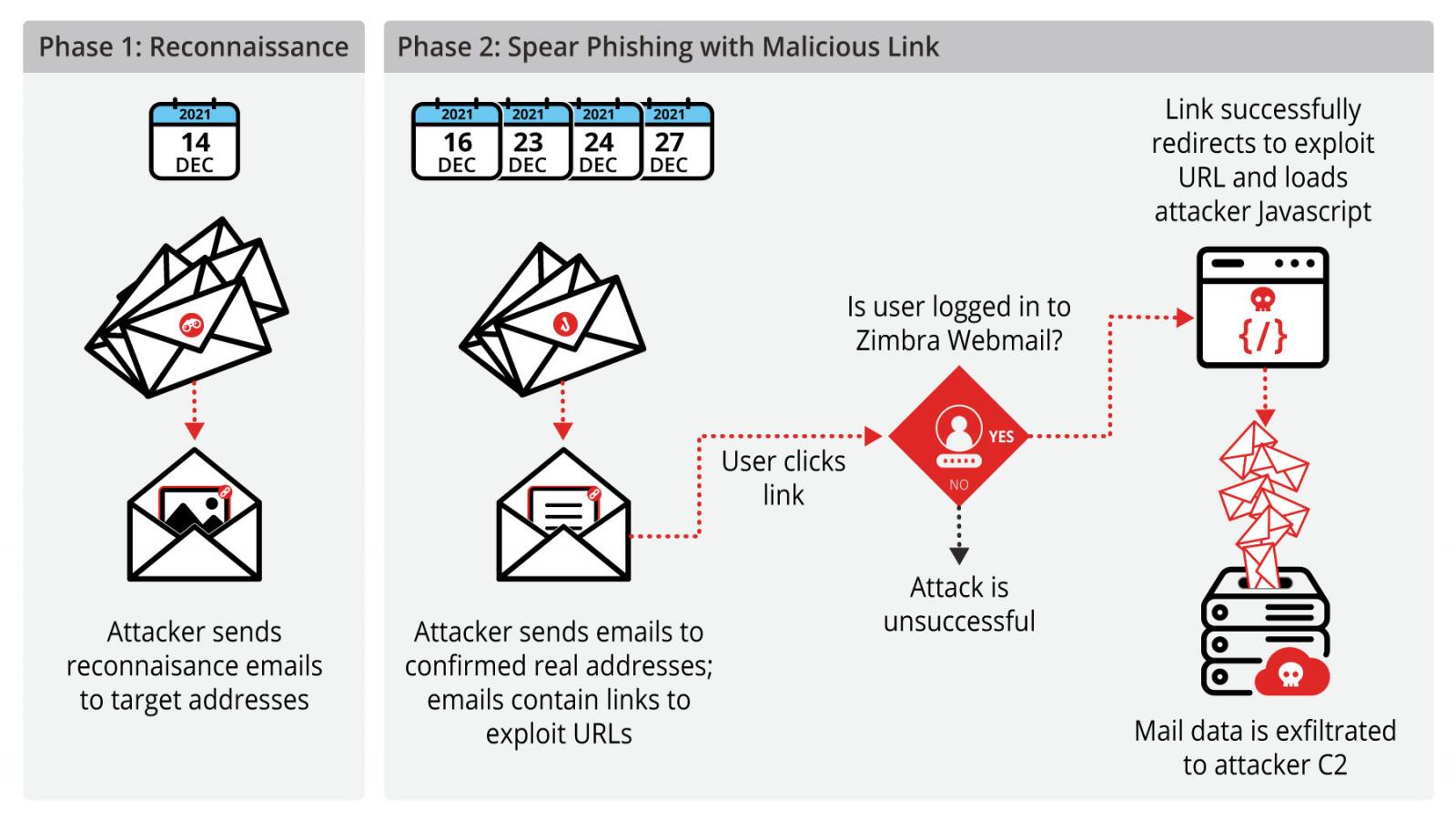

Desde que a exploração começou em dezembro, a Volexity viu TEMP_Heretic verificando endereços de e-mail ao vivo usando e-mails de reconhecimento com imagens remotas incorporadas.

Na próxima fase de ataque, os atores da ameaça enviaram e-mails de spear-phishing com links maliciosos e vários temas (por exemplo, pedidos de entrevista, convites para leilões de caridade e saudações de férias) em várias ondas entre 16 de dezembro e dezembro de 2021.

“Ao clicar no link malicioso, a infraestrutura do invasor tentaria um redirecionamento para uma página no host webmail Zimbra da organização alvo, com um formato URI específico que , se o usuário estiver conectado, explora uma vulnerabilidade que permite que um invasor carregue JavaScript arbitrário no contexto de uma sessão zimbra registrada”, acrescentaram os pesquisadores.

O código malicioso permitiu que os invasores passassem por e-mails nas caixas de correio das vítimas e exfiltrassem conteúdos e anexos de e-mail para servidores controlados por invasores.

Como se proteger

A Volexity recomenda tomar as seguintes medidas para bloquear ataques que exploram este dia zero:

- Todos os indicadores aqui devem ser bloqueados no gateway de correio e no nível da rede

- Os usuários da Zimbra devem analisar dados históricos de encaminhamentos para acesso suspeito e encaminhamentos. O local padrão para esses logs pode ser encontrado em /opt/zimbra/log/access*.log

- Os usuários da Zimbra devem considerar a atualização para a versão 9.0.0, já que atualmente não há uma versão segura de 8.8.15.

Um cronograma de divulgação e indicadores de compromisso (IoCs), incluindo domínios e endereços IP vinculados à campanha (apelidado de EmailThief), estão disponíveis no final do relatório Volexity publicado hoje.

Fonte: Produzido com o apoio de Volexity