O que é Ransomwares e porque devo me proteger?

É claro que você já escutou falar deles!

Não é necessário ser um profissional de Segurança da Informação, para deparar-se, cada vez com mais frequência, com empresas, pessoas, e entidades, que sofreram um ataque de um Ransomware.

Se você for “da área”, com mais razão, estará com a mente ocupada, com esta, já conhecida, modalidade de ataque, que, em alguns casos, cai de forma fulminante sobre empresas, dos mais diversos portes.

E quem já sofreu um ataque, e teve que recuperar o ambiente, seguramente, passeou pelas ruelas do stress, do sono, da corrida contra o tempo, da apreensão, da pressão, do desespero.

Mas, como funciona um ataque de Ransomware? Como proteger-se? Quais os riscos? Quais as consequências? Como recuperar-se, depois de haver sido atacado?

Tratarei de ser rápido e objetivo, nas definições e sugestões, para aqueles que desejem complementar seu conhecimento sobre o tema. Isto não será um artigo técnico profundo, mas, sim, um artigo direcionado para profissionais de todas as áreas, de forma simples, e acessível.

O que é?

Primeiro, contextualizando, um Ransomware é um ataque informático, que já possui muitos anos de existência, e que, com o passar dos tempos, vem se tornando mais eficiente, mais assertivo, e mais fatal. Mas, acima de tudo, constitui um negócio que move milhões, e, este, é o grande motor deste tipo de ataque.

Como assim? Negócio?

Sim! Negócio! Em um passado longínquo (nem tão distante assim… estamos falando das décadas de 80, 90), quem desenvolvia vírus de computadores, tinha como principal objetivo, na maioria das vezes, demonstrar que sabia, ou “mover o mundo” com algum tipo de “hacktivismo”. Hoje, o Ransomware se transformou em uma impressionante fonte de ingressos, a tal ponto, que existem empresas (no submundo da tecnologia), que “alugam” Ransomwares por um valor específico, ou, mesmo, por “participação nos resultados”. Só este fato (creia-me: é um fato comprovado) já é suficiente para por os especialistas de SI (Segurança da Informação) das empresas, de cabelo em pé!

Pois, não bastasse tal constatação, alguns Ransomwares e alguns times de ataques, que os utilizam, vêm oferecendo “participação nos resultados”, para funcionários de empresas várias. Ou seja, subornam funcionários, para que “facilitem” a entrada e execução do Ransomware.

O funcionamento do “bicho” é, relativamente, fácil de entender: Ele localiza arquivos que considera úteis para os usuários, utiliza uma técnica sofisticada de encriptação, com uma chave (senha complexa) que só é conhecida por quem controla o Ransomware.

Arquivos encriptados seguem existindo, mas são completamente inúteis, pois são ilegíveis para os programas e pessoas que os utilizam. Uma vez encriptados os dados, o Ransomware solicita um pagamento para que sejam “resgatados” os dados, através do fornecimento da chave de encriptação, que pode fazer com que tudo volte ao estado anterior.

O pagamento do “resgate” costuma ser através de alguma moeda digital, para que seja mais difícil rastrear o destino do dinheiro.

De uma forma resumida, é assim.

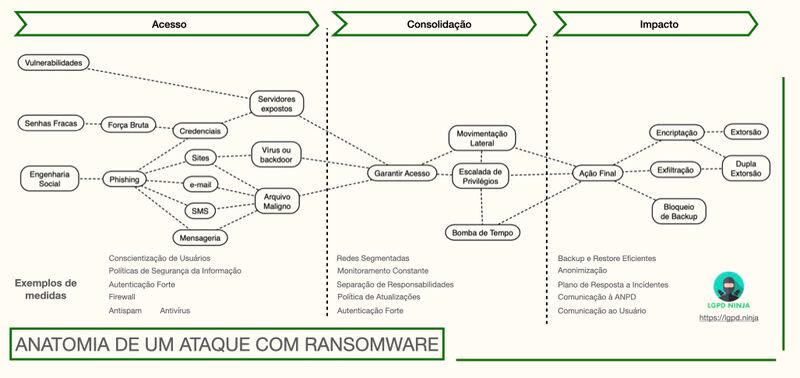

Mas, vejamos a anatomia de um ataque por Ransomware, e isto nos abrirá novas possibilidades:

Anatomia de um ataque

Observações:

Ativo: Qualquer coisa que agregue valor ao negócio. Um computador, um Sistema, um banco de dados, uma casa, um produto do estoque, um conhecimento específico, etc.

Vulnerabilidade – Todos os ativos possuem vulnerabilidades. São “fraquezas”, que, se exploradas adequadamente, podem permitir a um atacante, o acesso indevido, ou o dano ao ativo.

Primeiro vem o acesso

Em um primeiro momento, é necessário um acesso ao ambiente computacional a ser atacado. Este acesso pode dar-se através de execução de programas de “força bruta”, com a tentativa de encontrar senhas fáceis, pode dar-se através da exploração de uma vulnerabilidade específica, da violação de algum serviço ou dispositivo exposto à internet, ou, mais comumente, através de técnicas de Engenharia Social, onde por exemplo, o atacante envia, para um funcionário da empresa alvo, um arquivo malicioso, um endereço falsificado de alguma página web, através de um e-mail , uma mensagem SMS, ou através de link por algum aplicativo de mensagem.

Esta técnica de utilizar-se das vulnerabilidades humanas, para fazer com que alguém, de dentro da empresa, execute um arquivo, ou acesse um link, ou, ainda, abra uma porta de acesso ao seu computador, sem saber, é conhecida como “Phishing”.

Consolidando a infecção

gora, que o Ransomware já está na rede da empresa, ele precisa consolidar-se. Atacar um só equipamento, em uma organização com centenas de computadores, seria, como mínimo, pouco produtivo.

Para alastrar-se, como se fora um vírus, ele trata de realizar o que chamamos de “movimentos laterais”, contaminando outros computadores, cujo acesso seja parecido ao anterior; tentando melhorar o acesso para penetrar em contas com maiores privilégios (escalação de privilégios); ou, ainda, ativando-se como modo “bomba de tempo”.

Este modo “bomba de tempo” merece uma observação especial: Ainda que são poucos os Ransomwares que utilizam esta técnica (por enquanto), ela consiste em ir contagiando o maior número de computadores possível, mas sem ativar os mecanismos de encriptação. O motivo disto é que, assim, ele tem tempo de infectar mais equipamentos, e todos ficarão aguardando um determinado momento, para proceder a encriptação, simultaneamente, fazendo com que o dano seja muito maior.

Agora, o tchan final

Finalmente, no momento final do ataque aos arquivos, o Ransomware procede à encriptação, trata de evitar que se consigam utilizar técnicas mais comuns de recuperação (destruindo cópias internas de pontos de recuperação, que existem em algumas instalações), e deixa seu rastro característico, de manter vários arquivos com o aviso sobre o ataque, e o pedido de resgate.

Na maioria das vezes, o pedido de resgate apresenta um prazo, que, uma vez transcorrido, sem pagamento, acarreta um aumento no valor do resgate. Em alguns casos mais atuais, especialmente devido ao rigor das Leis de Proteção de Dados Pessoais, por todo o mundo, como é o caso da nossa LGPD, alguns Ransomwares estão procedendo à chamada “dupla extorsão”, onde, não só o atacante ameaça deixar os dados encriptados, prejudicando, portanto, seu acesso, por parte da empresa, como, também, ameaça “vazar” os dados para o público, gerando graves prejuízos à reputação da empresa, além de expor à mesma à multas e outras penalidades. Este vazamento costuma ser conhecido como “exfiltração de dados”.

Claro que estamos resumindo (muito), o funcionamento do carinha. Mas, em síntese, é assim que ele age.

Escrito por: Sergio Pohlmann