Método de phishing inteligente ignora mfa usando aplicativos Microsoft WebView2

Uma técnica inteligente de phishing usa aplicativos Microsoft Edge WebView2 para roubar cookies de autenticação da vítima, permitindo que os atores de ameaças contornem a autenticação de vários fatores ao fazer login em contas roubadas.

Com o grande número de violações de dados, ataques de trojan de acesso remoto e campanhas de phishing, as credenciais de login roubadas tornaram-se abundantes.

No entanto, a crescente adoção de mfa (multi-factor authentication, autenticação multifatorial) tornou difícil o uso dessas credenciais roubadas, a menos que o ator de ameaças também tenha acesso às senhas ou chaves de segurança do MFA ou do alvo.

Isso levou atores e pesquisadores a encontrar novas maneiras de contornar o MFA, incluindo vulnerabilidades de sites de zero-day, proxies reversos e técnicas inteligentes, como o navegador no ataque do Navegador e utilizando o VNC para exibir navegadores remotos localmente.

Esta semana, o pesquisador de segurança cibernética mr.d0x criou um novo método de phishing que usa aplicativos Microsoft Edge WebView2 para roubar facilmente os cookies de autenticação de um usuário e fazer login em contas roubadas, mesmo que estejam protegidos com MFA.

Microsoft Edge WebView2 para o resgate

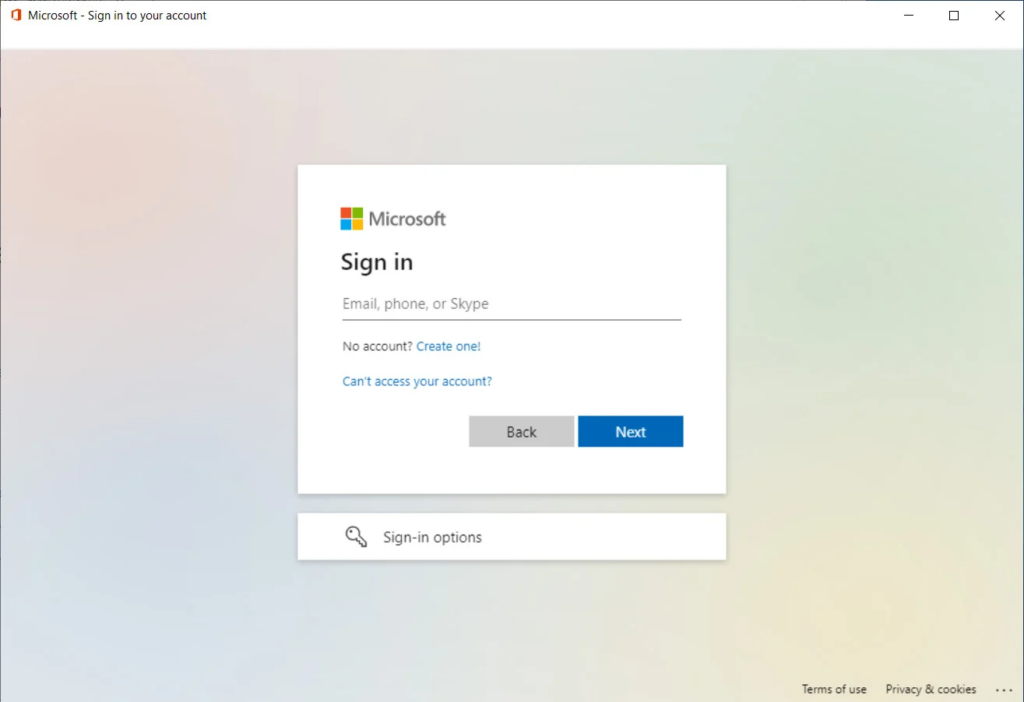

Este novo ataque de engenharia social é chamado de WebView2-Cookie-Stealer e consiste em um executável WebView2 que, quando lançado, abre um formulário de login de um site legítimo dentro do aplicativo.

O Microsoft Edge WebView2 permite que você incorpore um navegador da Web, com suporte total para HTML, CSS e JavaScript, diretamente em seus aplicativos nativos usando o Microsoft Edge (Chromium) como motor de renderização.

Usando essa tecnologia, os aplicativos podem carregar qualquer site em um aplicativo nativo e fazê-lo aparecer como seria se você abri-lo no Microsoft Edge.

No entanto, o WebView2 também permite que um desenvolvedor acesse diretamente cookies e injete JavaScript na página da Web que é carregada por um aplicativo, tornando-se uma excelente ferramenta para registrar teclas e roubar cookies de autenticação e, em seguida, enviá-los para um servidor remoto.

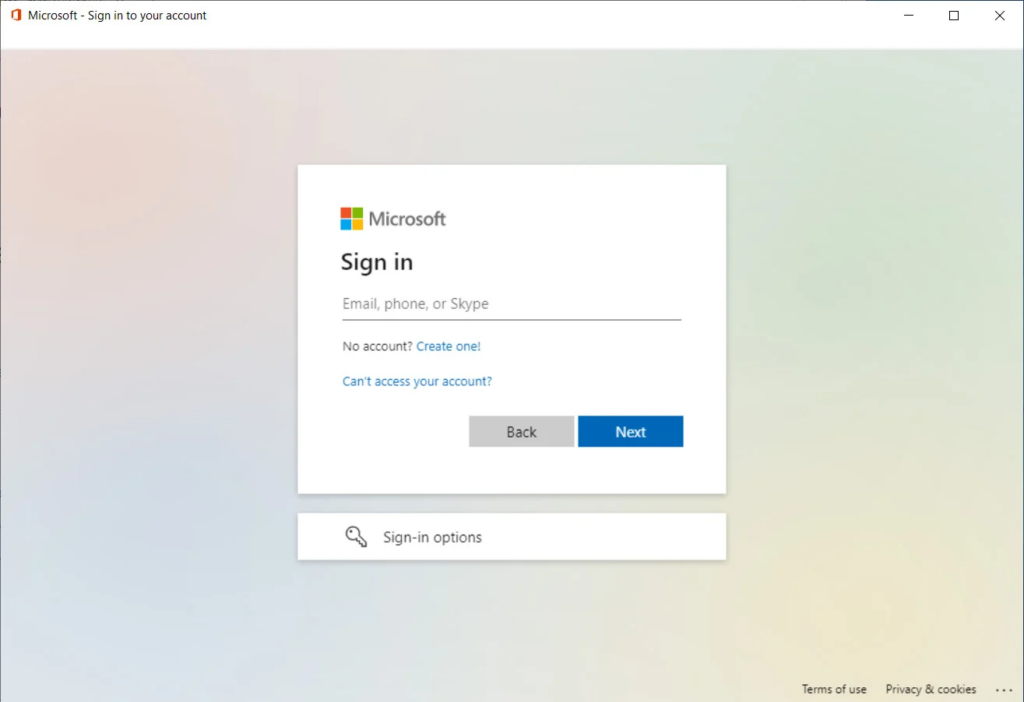

No novo ataque do mr.d0x, o executável de prova de conceito abrirá o formulário de login legítimo da Microsoft usando o controle WebView2 incorporado.

Como você pode ver abaixo, o formulário de login renderiza exatamente como seria ao usar um navegador regular e não contém elementos suspeitos como erros de digitação, nomes de domínio estranhos, etc.

de login da Microsoft Fonte: BleepingComputer

Como um aplicativo WebView2 pode injetar JavaScript na página, qualquer coisa que o usuário digite é automaticamente enviado de volta para o servidor web do invasor.

No entanto, o verdadeiro poder deste tipo de aplicativo é a capacidade de roubar quaisquer cookies enviados pelo servidor remoto após o login do usuário, incluindo cookies de autenticação.

Para fazer isso, o sr.d0x disse ao BleepingComputer que o aplicativo cria uma pasta Chromium User Data na primeira vez que é executada e, em seguida, usa essa pasta para cada instalação subsequente.

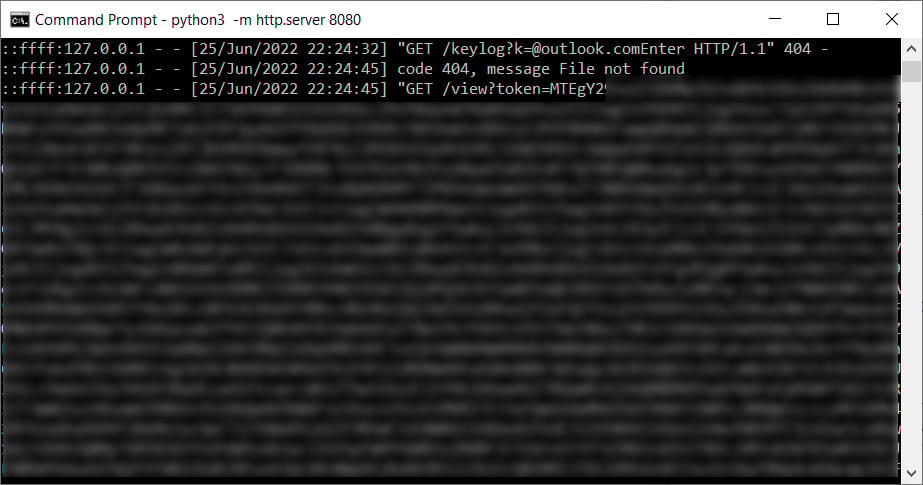

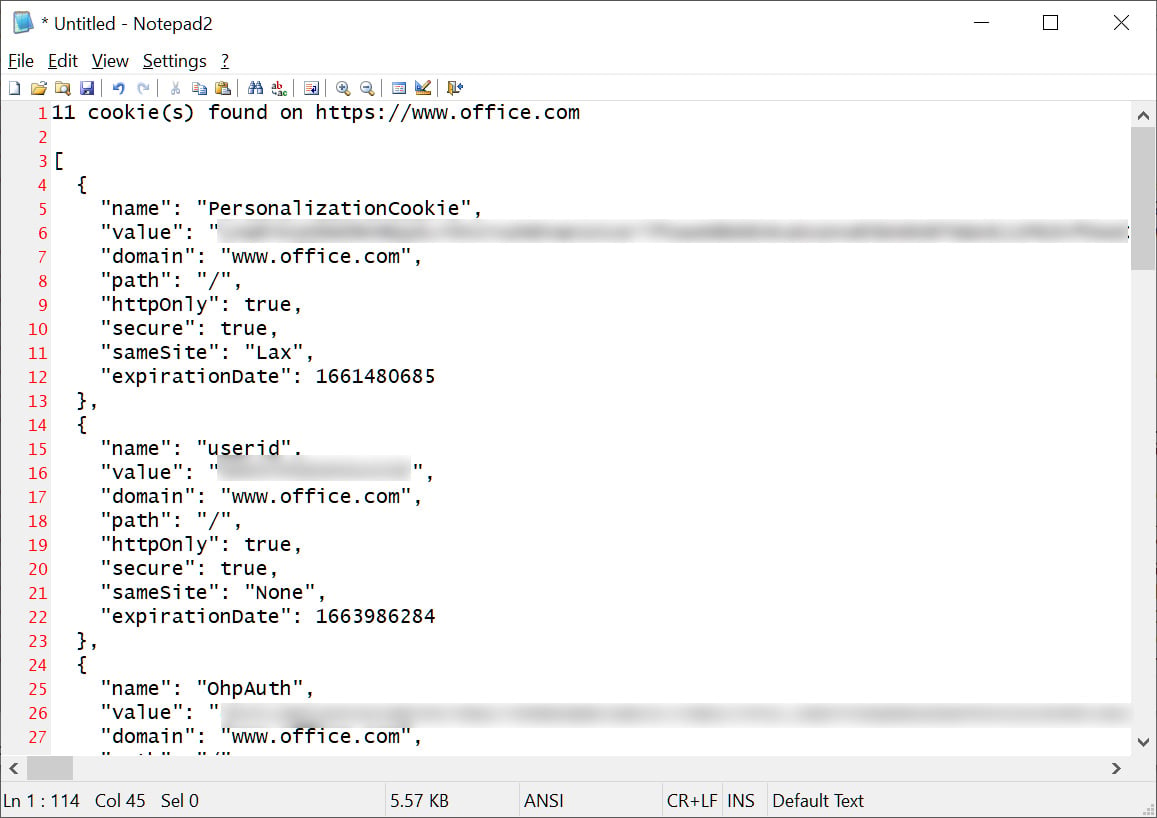

O aplicativo malicioso usa então a interface “ICoreWebView2CooCookieManager” incorporada para exportar os cookies do site em autenticação bem-sucedida e os envia de volta para o servidor controlado pelo invasor, como mostrado abaixo.

Fonte: BleepingComputer

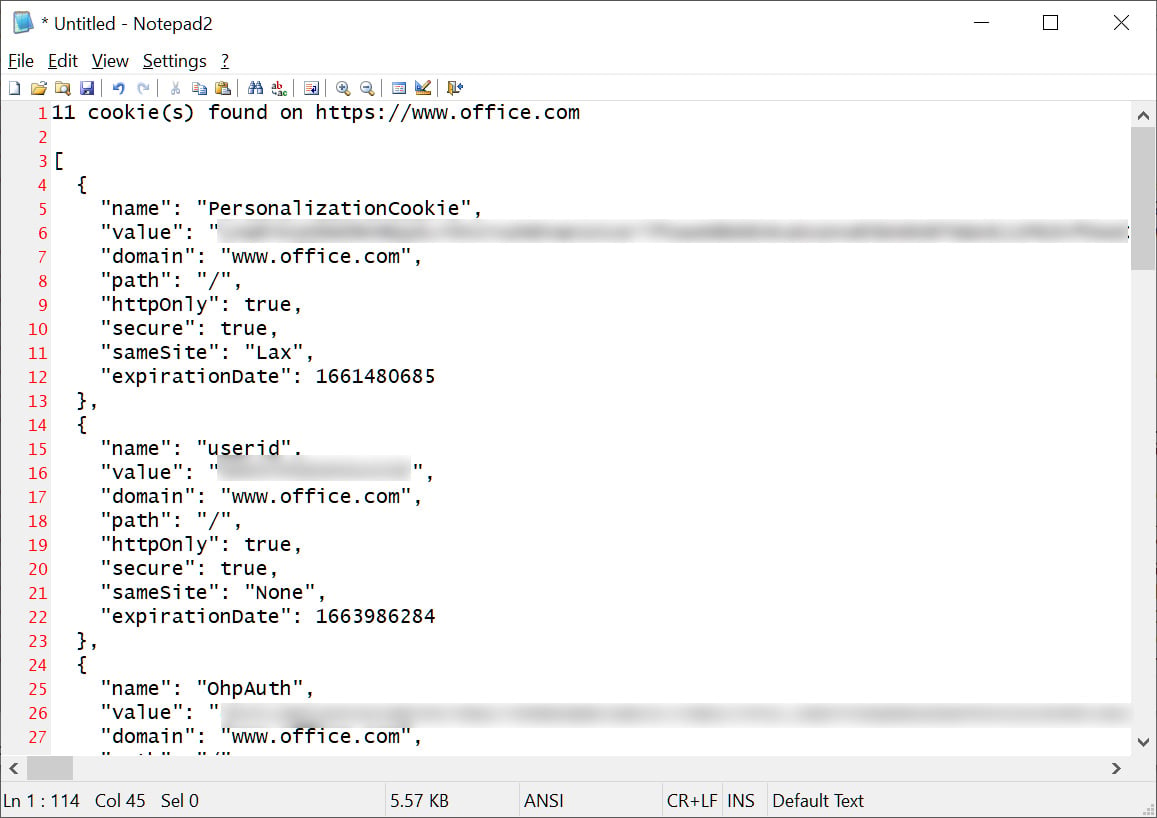

Uma vez que o invasor decodifica os cookies codificados com base64, eles terão acesso total aos cookies de autenticação do site e poderão usá-los para fazer login na conta de um usuário.

WebView2 Fonte: BleepingComputer

O pesquisador também descobriu que era possível usar o aplicativo WebView2 para roubar cookies para um perfil de usuário do Chrome existente copiando seu perfil chromium existente.

“O WebView2 pode ser usado para roubar todos os cookies disponíveis para o usuário atual. Isso foi testado com sucesso no Chrome”, explica um relatório sobre essa técnica pelo mr.d0x.

“O WebView2 permite que você seja lançado com uma Pasta de Dados do Usuário (UDF) existente em vez de criar uma nova. O UDF contém todas as senhas, sessões, marcadores etc. O UDF do Chrome está localizado em C:\Users\\AppData\Local\Google\Chrome\User Data.”

“Podemos simplesmente dizer ao WebView2 para iniciar a instância usando este perfil e ao iniciar extrair todos os cookies e transferi-los para o servidor do invasor.”

Quando perguntado sobre como um invasor poderia usar esses cookies, o sr.d0x disse ao BleepingComputer que eles poderiam ir para o formulário de login de uma conta que roubaram e importar os cookies usando uma extensão do Chrome como ‘EditThisCookie'. Uma vez que os cookies são importados, eles simplesmente atualizam a página para serem autenticados automaticamente no site.

O que é mais preocupante, porém, é que este ataque também ignora o MFA protegido por OTPs ou chaves de segurança, já que os cookies são roubados depois que o usuário fez login e resolveu com sucesso seu desafio de autenticação de vários fatores.

“Então, digamos que o invasor configura Github.com/login em seu aplicativo webview2, e o usuário faz login, então os cookies podem ser extraídos e exfil'd para o servidor do invasor.”

“Yubikeys não pode salvá-lo porque você está autenticando para o site REAL não um site de phishing.”

mr.d0x

Além disso, esses cookies serão válidos até que a sessão expire ou haja alguma outra verificação pós-autenticação que detecte comportamentos incomuns.

Ataque requer engenharia social

No entanto, como o Mr.d0x admite e a Microsoft apontou em sua resposta às nossas perguntas, este ataque é um ataque de engenharia social e exige que um usuário execute um executável malicioso.

“Essa técnica de engenharia social exige que um invasor convença um usuário a baixar e executar um aplicativo malicioso“, disse a Microsoft ao BleepingComputer em um comunicado sobre essa nova técnica.

“Recomendamos que os usuários pratiquem hábitos seguros de computação, evitem executar ou instalar aplicativos de fontes desconhecidas ou não confiáveis e mantenham o Microsoft Defender (ou outro software anti-malware) funcionando e atualizado.”

Portanto, conseguir que alguém execute um aplicativo em primeiro lugar pode levar trabalho adicional.

Dito isso, a história nos mostrou que muitas pessoas “apenas executam as coisas” sem pensar nas ramificações, sejam anexos de e-mail, downloads aleatórios da Internet, rachaduras e warez, e fraudes de jogos.

Todos esses métodos são comprovadamente funcionais com pouco esforço, levando à instalação de ransomware, trojans de acesso remoto, trojans de roubo de senha e muito mais.

Portanto, o ataque do WebView2 do pesquisador é viável, especialmente se criado para parecer um instalador de aplicativo legítimo que exige que você faça login primeiro. Por exemplo, um falso instalador do Microsoft Office, um jogo ou cliente Zoom.

Embora esse ataque não tenha sido visto usado em ataques do mundo real, as técnicas do pesquisador foram rapidamente usadas em ataques no passado, então isso é algo que os administradores de segurança e os profissionais precisam ficar de olho.

Quanto a como se proteger desses ataques, todos os conselhos regulares de segurança cibernética permanecem os mesmos.

Não abra anexos desconhecidos, especialmente se eles forem executáveis, digitalize arquivos que você baixa da Internet e não insira suas credenciais em um aplicativo a menos que você tenha 100% de certeza de que o programa é legítimo.

Este artigo é republicado a partir de bleepingcomputer sob uma licença Creative Commons. Leia o artigo original.