Novo malware de acesso remoto Borat simplificado foi descoberto

Um novo trojan de acesso remoto (RAT) chamado Borat apareceu nos mercados da darknet, oferecendo recursos fáceis de usar para realizar ataques DDoS, bypass UAC e implantação de ransomware.

Como um RAT, Borat permite que atores de ameaças remotas assumam o controle completo do mouse e teclado da vítima, acessem arquivos, pontos de rede e escondam qualquer sinal de sua presença.

O malware permite que seus operadores escolham suas opções de compilação para criar pequenas cargas que apresentam precisamente o que precisam para ataques altamente personalizados.

Borat foi analisado por pesquisadores da Cyble, que o viram na natureza e provaram o malware para um estudo técnico que revelou sua funcionalidade.

Novos Recursos

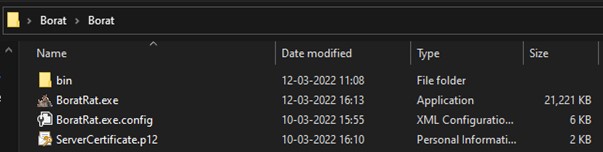

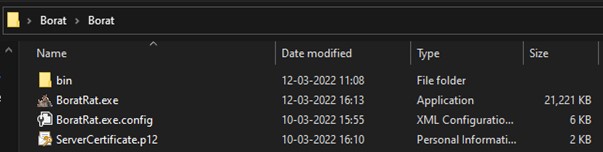

Não está claro se o Borat RAT é vendido ou compartilhado livremente entre cibercriminosos, mas o Cycle diz que ele vem na forma de um pacote que inclui um construtor, os módulos do malware e um certificado de servidor.

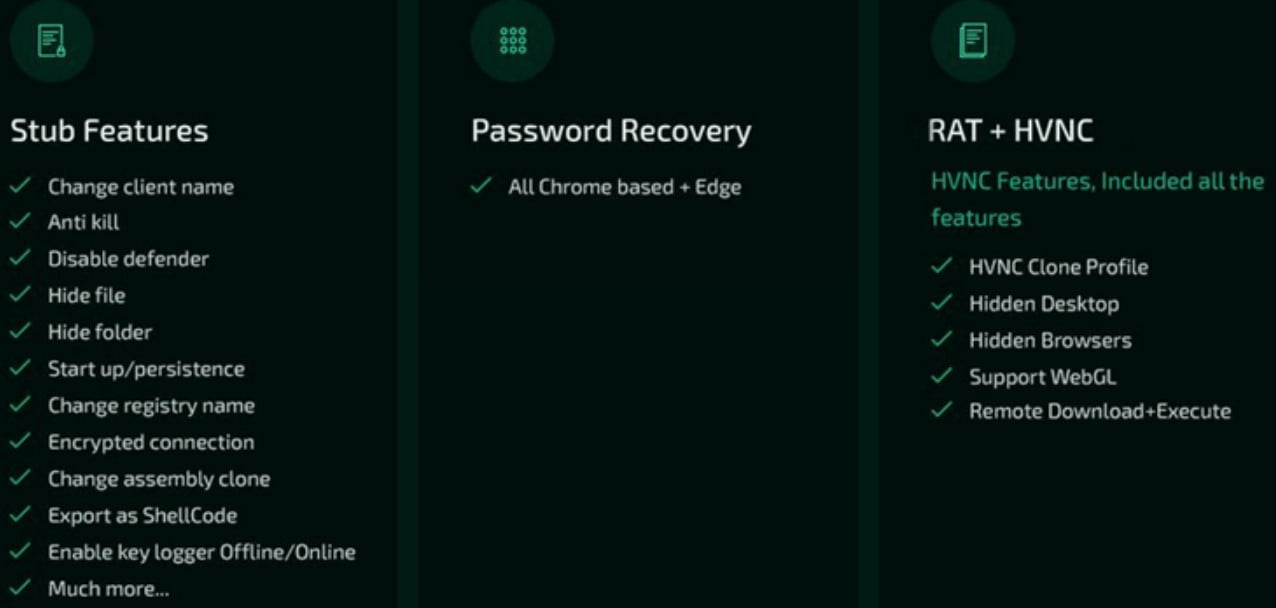

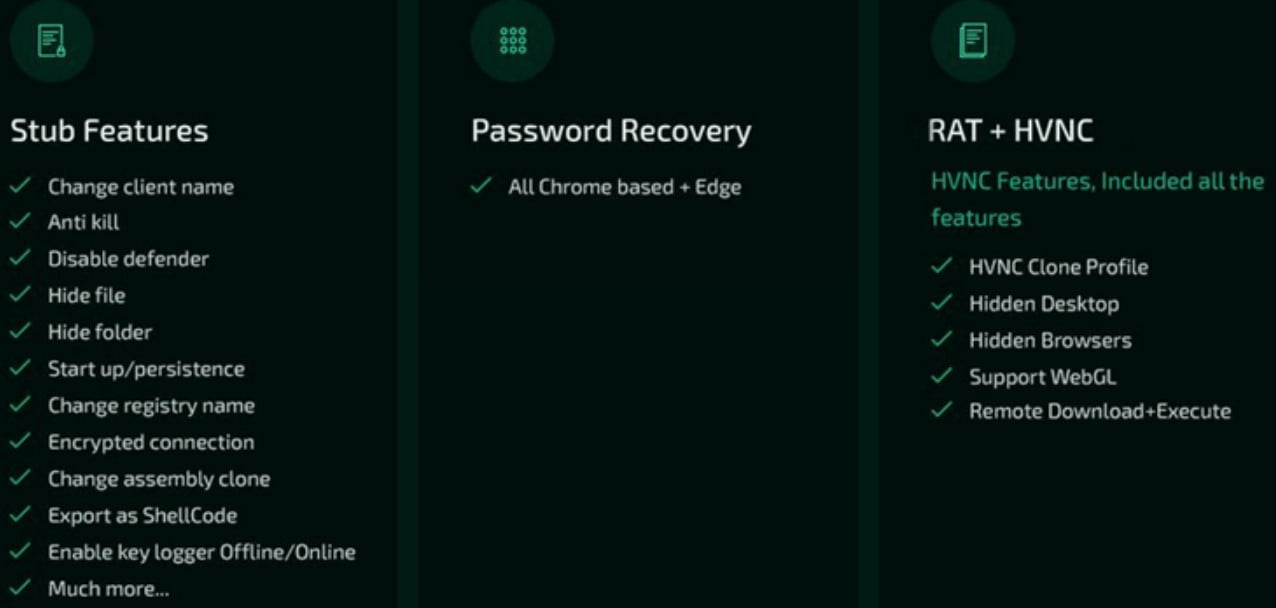

As características do trojan, cada um com seu próprio módulo dedicado, incluem o seguinte:

- Keylogging – monitore e registre prensas de teclas e armazene-as em um arquivo txt

- Ransomware – implantar cargas de ransomware na máquina da vítima e gerar automaticamente uma nota de resgate através do Borat

- DDoS – direcionar o tráfego de lixo para um servidor alvo usando os recursos da máquina comprometida

- Gravação de áudio – gravar áudio através do microfone, se disponível, e armazená-lo em um arquivo wav

- Gravação da webcam – gravar vídeo da webcam, se disponível

- Desktop remoto – inicie uma área de trabalho remota escondida para executar operações de arquivos, use dispositivos de entrada, execute código, inicie aplicativos, etc.

- Proxy reverso – configure um proxy reverso para proteger o operador remoto de ter sua identidade exposta

- Informações do dispositivo – coletar informações básicas do sistema

- Esvaziamento de processos – injete código de malware em processos legítimos para evitar a detecção

- Roubo de credenciais – roubar credenciais de conta armazenadas em navegadores da Web baseados em Chromium

- Roubo de token discord – roubar tokens Discord da vítima

- Outras funções – interromper e confundir a vítima reproduzindo áudio, trocando os botões do mouse, escondendo a área de trabalho, escondendo a barra de tarefas, segurando o mouse, desligando o monitor, mostrando uma tela em branco ou pendurando o sistema

Como observado na análise de Cyble, os recursos acima fazem de Borat essencialmente um RAT, spyware e ransomware, por isso é uma ameaça potente que poderia realizar uma variedade de atividades maliciosas em um dispositivo.

Ao cavar mais fundo tentando encontrar a origem deste malware, o Bleeping Computer descobriu que a carga executável foi recentemente identificada como AsyncRAT, então é provável que seu autor tenha baseado seu trabalho nele.

Distribuição

Normalmente, os atores de ameaças distribuem essas ferramentas através de executáveis ou arquivos que se disfarçam de rachaduras para jogos e aplicativos, por isso tenha cuidado para não baixar nada de fontes não confiáveis, como torrents ou sites obscuros.

Fonte: cyble.com