Empresa de cibersegurança Sophos descobre ransomware usando seu nome para ataques

O fornecedor de segurança cibernética Sophos está sendo representado por um novo ransomware como serviço chamado SophosEncrypt, com os agentes de ameaças usando o nome da empresa para sua operação.

Descoberto ontem pelo MalwareHunterTeam, o ransomware foi inicialmente pensado para ser parte de um exercício de equipe vermelha pela Sophos.

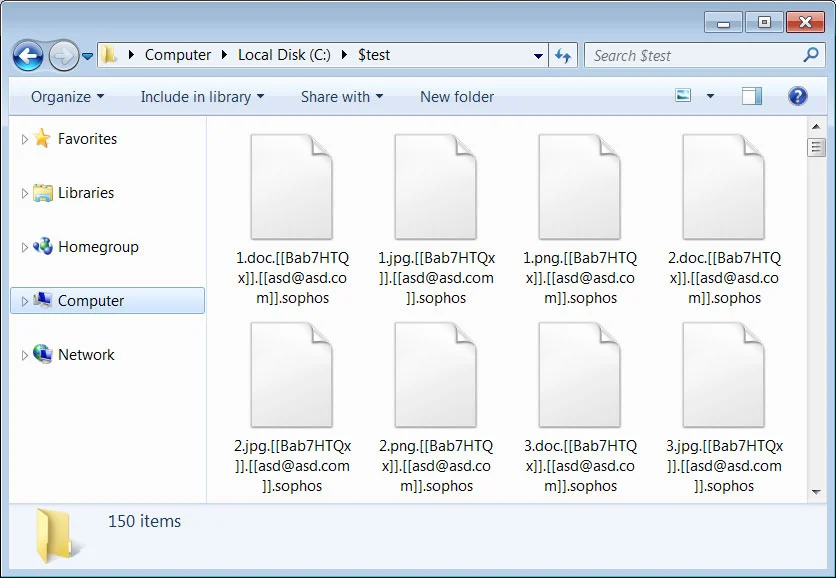

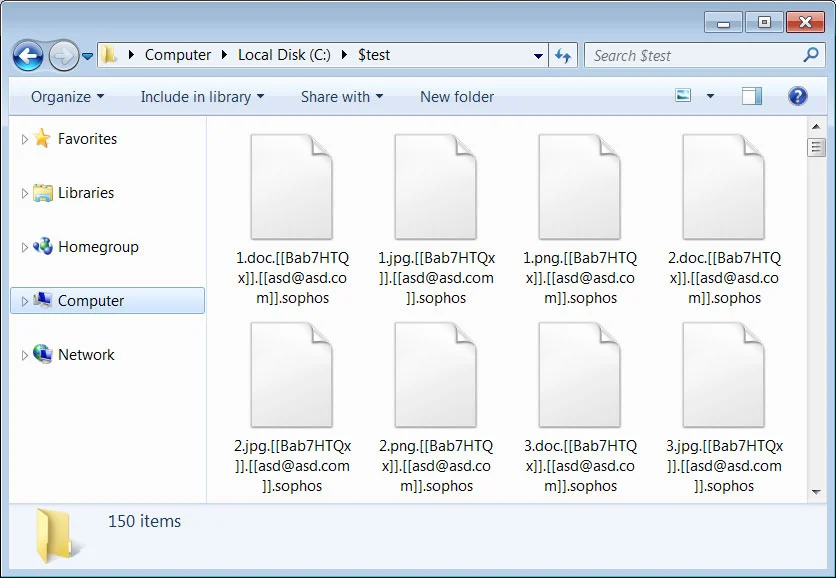

Enquanto realizava uma pesquisa regular no VirusTotal procurando malware interessante e novas variantes de ransomware usando nossas regras de caça a ameaças esta semana, um analista de X-Ops da Sophos descobriu um novo executável de ransomware que parece usar “Sophos” na interface do usuário do painel alertando que os arquivos foram criptografados (mostrado abaixo) e como a extensão (“.sophos”) para arquivos criptografados.

diz a Sophos no comunicado.

No entanto, a equipe do Sophos X-Ops tuitou que não criou o criptografador e que está investigando seu lançamento. “Obrigado @malwrhunterteam pelo aviso, encontramos isso no VT anteriormente e estamos investigando. Nossas descobertas preliminares mostram que o Sophos InterceptX protege contra essas amostras de ransomware.“

Além disso, o ID Ransomware mostra uma submissão de vítimas infectadas, indicando que essa operação de Ransomware como Serviço está ativa.

Embora pouco se saiba sobre a operação RaaS e como ela está sendo promovida, uma amostra do criptografador foi encontrada pelo MalwareHunterTeam, permitindo-nos obter uma rápida olhada em como ele opera.

Ransomware SophosEncrypt

O criptografador de ransomware é escrito em Rust e usa o caminho ‘C:\Users\Dubinin\' para suas caixas. Internamente, o ransomware é chamado de ‘sophos_encrypt', por isso foi apelidado de SophosEncrypt, com detecções já adicionadas ao ID Ransomware.

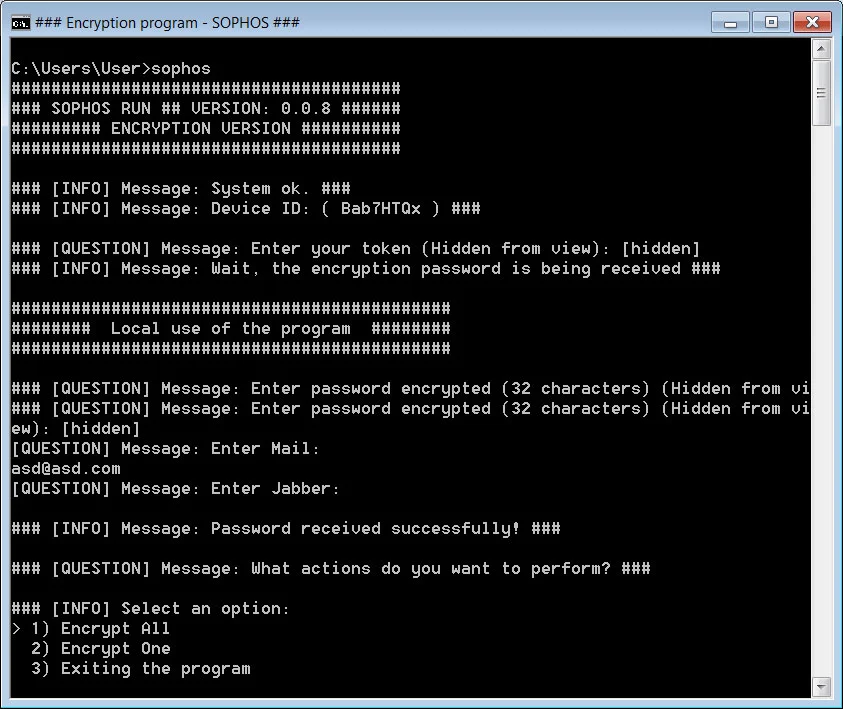

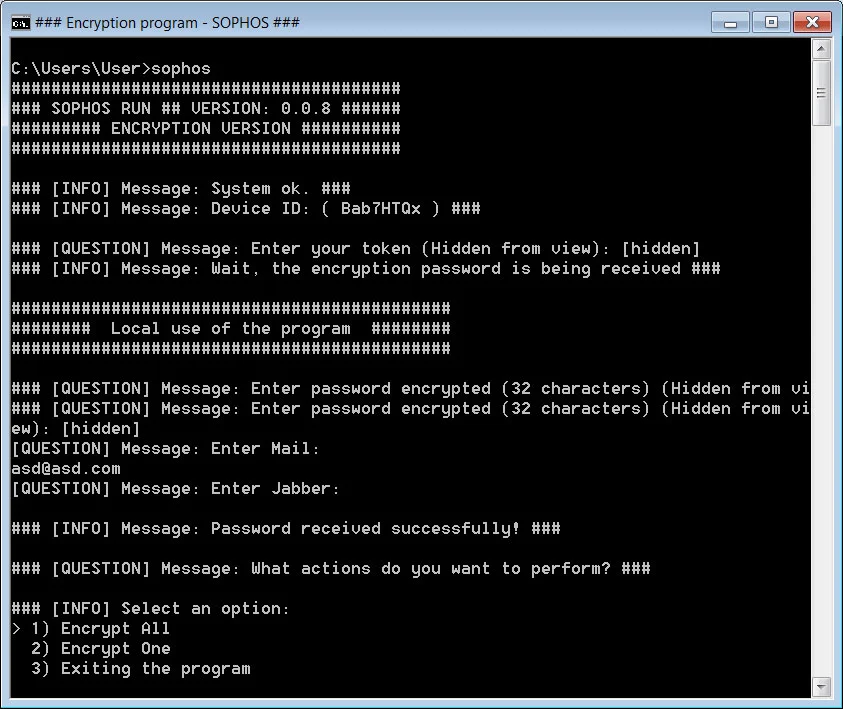

Quando executado, o criptografador solicita que o afiliado insira um token associado à vítima que provavelmente é recuperado primeiro do painel de gerenciamento de ransomware.

Quando um token é inserido, o criptografador se conecta a 179.43.154.137:21119 e verifica se o token é válido. O especialista em ransomware Michael Gillespie descobriu que é possível contornar essa verificação desativando suas placas de rede, executando efetivamente o criptografador offline. O servidor de comando e controle da gangue de ransomware em 179.43.154.137 também está ligado aos servidores Cobalt Strike C2 usados em ataques anteriores.

Além disso, ambas as amostras contêm um endereço IP codificado (ao qual vimos as amostras se conectarem. O endereço está associado há mais de um ano a ataques de comando e controle do Cobalt Strike e automatizados que tentam infectar computadores voltados para a internet com software de criptomineração.

explica o relatório da Sophos.

Quando um token válido é inserido, o criptografador solicitará ao afiliado do ransomware informações adicionais a serem usadas ao criptografar o dispositivo.

Essas informações incluem um e-mail de contato, endereço jabber e uma senha de 32 caracteres, que Gillespie diz ser usada como parte do algoritmo de criptografia.

O criptografador solicitará que o afiliado criptografe um arquivo ou criptografe todo o dispositivo, conforme mostrado abaixo.

Se o usuário escolher as opções “single” ou “all”, quando o ransomware concluir a tarefa de criptografia, ele renomeará os arquivos criptografados usando o valor “token” no nome do arquivo renomeado. O endereço de e-mail e o endereço Jabber são adicionados à nota de resgate, que é um aplicativo HTML (arquivo .hta) descartado em qualquer diretório onde a criptografia ocorreu.

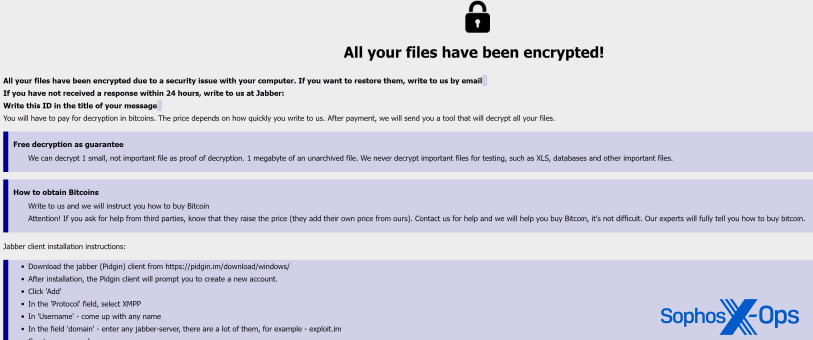

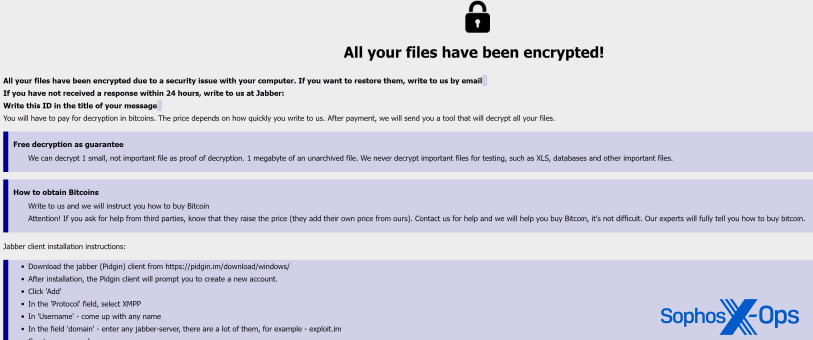

Em cada pasta em que um arquivo é criptografado, o ransomware criará uma nota de resgate chamada information.hta, que é iniciada automaticamente quando a criptografia é concluída.

Esta nota de resgate contém informações sobre o que aconteceu com os arquivos de uma vítima e as informações de contato inseridas pelo afiliado antes de criptografar o dispositivo.

O ransomware também tem a capacidade de alterar o papel de parede da área de trabalho do Windows, com o papel de parede atual exibindo a marca ‘Sophos' que ele está representando.

O criptografador contém inúmeras referências a um site Tor localizado em http://xnfz2jv5fk6dbvrsxxf3dloi6by3agwtur2fauydd3hwdk4vmm27k7ad.onion.

Este site Tor não é um site de negociação ou vazamento de dados, mas sim o que parece ser o painel de afiliados para a operação de ransomware como serviço.

Os pesquisadores ainda estão analisando o SophosEncrypt para ver se alguma fraqueza poderia permitir a recuperação de arquivos gratuitamente.

Fonte: Com informações de Sophos