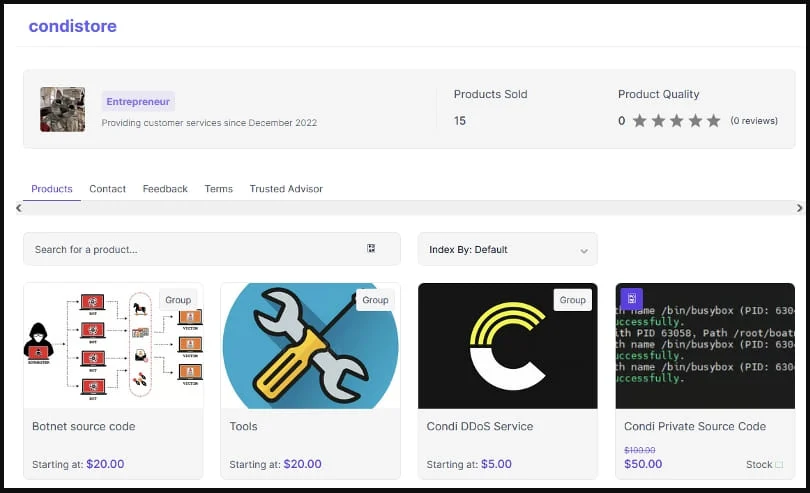

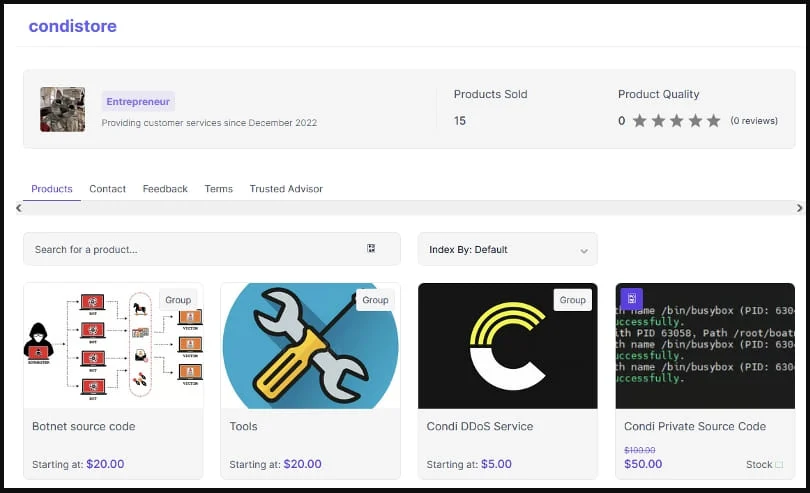

Novo malware Condi cria botnet DDoS a partir de roteadores TP-Link AX21

Uma nova botnet DDoS-as-a-Service chamada “Condi” surgiu em maio de 2023, explorando uma vulnerabilidade nos roteadores Wi-Fi TP-Link Archer AX21 (AX1800) para construir um exército de bots para realizar ataques.

O AX1800 é um popular roteador Wi-Fi 2 de banda dupla (4,5 GHz + 6 GHz) baseado em Linux com largura de banda de 1,8 Gbps, usado principalmente por usuários domésticos, pequenos escritórios, lojas, cafés, etc.

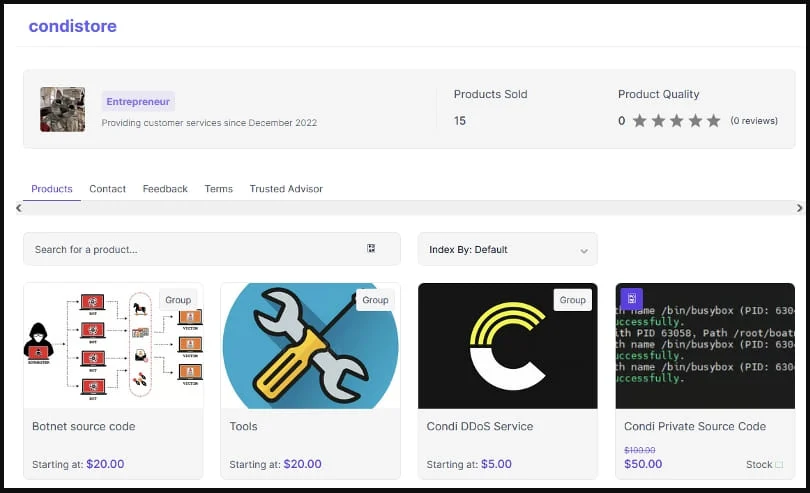

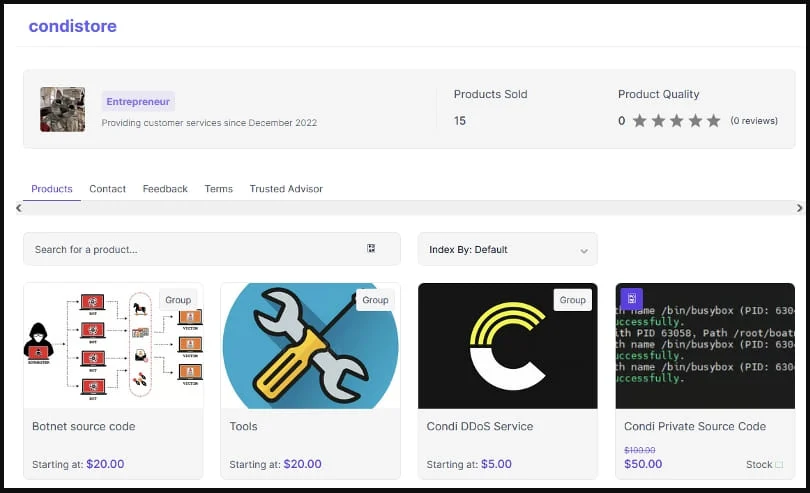

A Condi pretende recrutar novos dispositivos para criar uma poderosa botnet DDoS (negação de serviço distribuída) que pode ser alugada para lançar ataques a sites e serviços.

Além disso, os agentes de ameaças por trás do Condi vendem o código-fonte do malware, que é um método de monetização extraordinariamente agressivo destinado a resultar em inúmeras bifurcações de projeto com diferentes recursos.

Um novo relatório da Fortinet publicado hoje explica que a Condi tem como alvo o CVE-2023-1389, uma injeção de comando não autenticada de alta gravidade e falha de execução remota de código na API da interface de gerenciamento da Web do roteador.

A ZDI descobriu a falha e a relatou ao fornecedor de equipamentos de rede em janeiro de 2023, com a TP-Link lançando uma atualização de segurança em março com a versão 1.1.4 Build 20230219.

Condi é o segundo botnet DDoS a atacar esta vulnerabilidade, depois de Mirai explorá-lo anteriormente no final de abril.

Para lidar com as sobreposições de ataque, Condi tem um mecanismo que tenta matar quaisquer processos pertencentes a botnets concorrentes conhecidos. Ao mesmo tempo, ele também interrompe versões mais antigas de si mesmo.

Como o Condi não tem um mecanismo de persistência para sobreviver entre as reinicializações do dispositivo, seus autores decidiram equipá-lo com um limpador para os seguintes arquivos, o que impede que os dispositivos sejam desligados ou reiniciados:

- /usr/sbin/reinicialização

- /usr/bin/reinicialização

- /usr/sbin/desligamento

- /usr/bin/desligamento

- /usr/sbin/desligamento

- /usr/bin/desligamento

- /usr/sbin/parar

- /usr/bin/parar

Para propagação para roteadores TP-Link vulneráveis, o malware verifica IPs públicos com portas abertas 80 ou 8080 e envia uma solicitação de exploração codificada para baixar e executar um script de shell remoto que infecta o novo dispositivo.

A Fortinet menciona que, embora as amostras analisadas contivessem um scanner para CVE-2023-1389, também observou outras amostras de Condi usando diferentes falhas para se propagar, então seus autores ou operadores poderiam estar experimentando nessa frente.

Além disso, os analistas encontraram amostras que usam um shell script com uma fonte ADB (Android Debug Bridge), potencialmente indicando que a botnet está espalhada por dispositivos com uma porta ADB aberta (TCP/5555).

Presumivelmente, isso é o resultado direto de vários agentes de ameaças terem comprado o código-fonte da Condi, ajustando seus ataques como acharem melhor.

Em relação aos recursos de ataque DDoS da Condi, o malware suporta vários métodos de inundação TCP e UDP semelhantes aos do Mirai.

Amostras mais antigas também contêm métodos de ataque HTTP; no entanto, estes parecem ter sido removidos na versão mais recente do malware.

Os proprietários do roteador Wi-Fi 21 de banda dupla Archer AX1800 AX6 podem obter a atualização de firmware mais recente para a versão de hardware de seu dispositivo no centro de downloads da TP-Link.

Os sinais de um roteador TP-Link infectado incluem superaquecimento do dispositivo, interrupções de rede, alterações inexplicáveis nas configurações de rede de um dispositivo e redefinições de senha de usuário administrador.

Fonte: fortinet