Novo ransomware promove atualizações falsas do Windows e instaladores do Microsoft Word

Pesquisadores de segurança identificaram uma cepa de ransomware recém-surgida chamada “Big Head“, que pode estar se espalhando por meio de malvertising, ameaça cibernética que utiliza anúncios publicitários, como o malware já conhecido adware, para disseminar vírus pela internet promovendo atualizações falsas do Windows e instaladores do Microsoft Word.

Duas amostras do malware foram analisadas antes pela empresa de segurança cibernética Fortinet, que analisou o vetor de infecção e como o malware é executado.

Hoje, a Trend Micro publicou um relatório técnico sobre Big Head que afirma que ambas as variantes e uma terceira que eles amostraram se originam de um único operador que provavelmente está experimentando diferentes abordagens para otimizar seus ataques.

Como acontece a criptografia

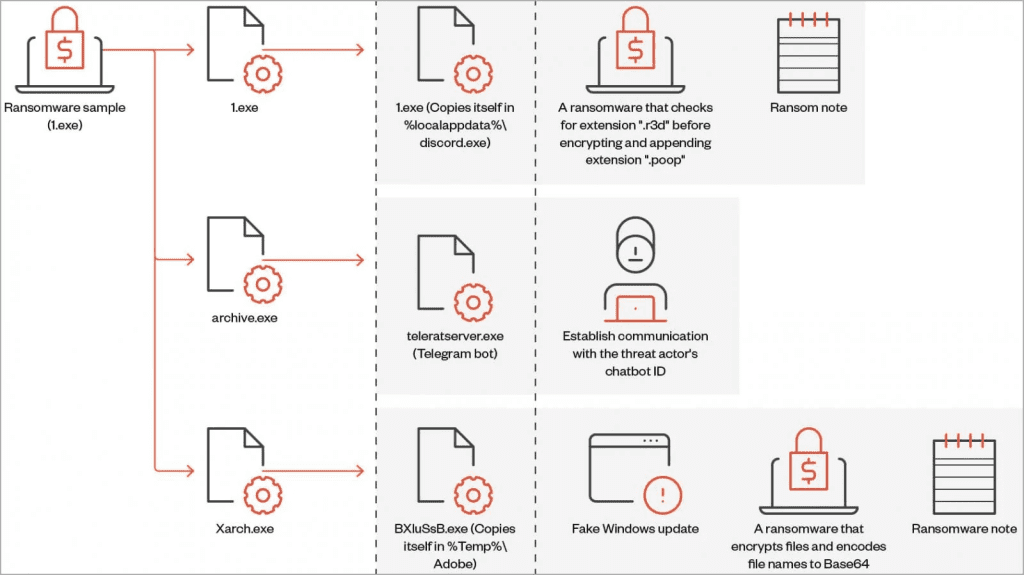

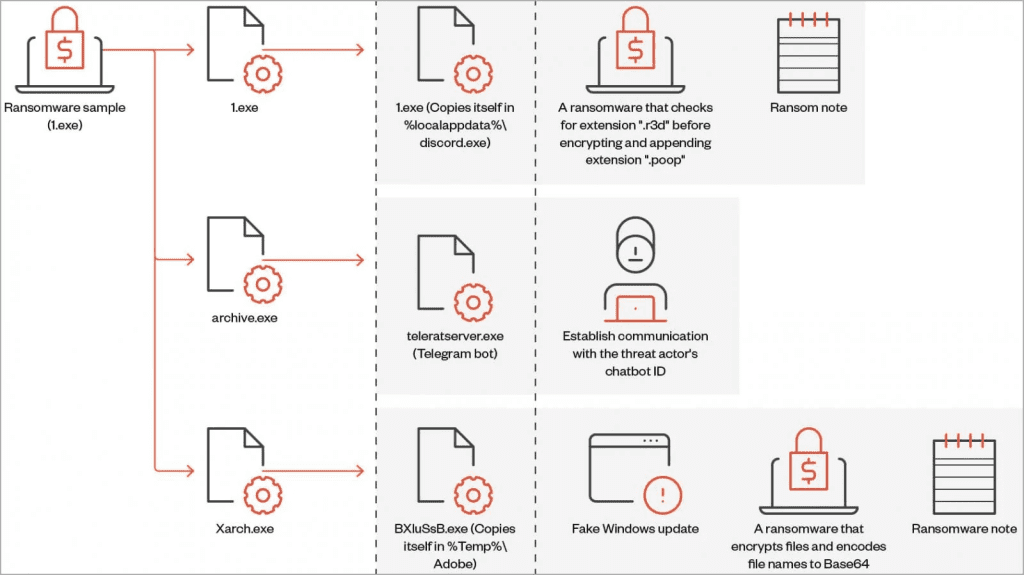

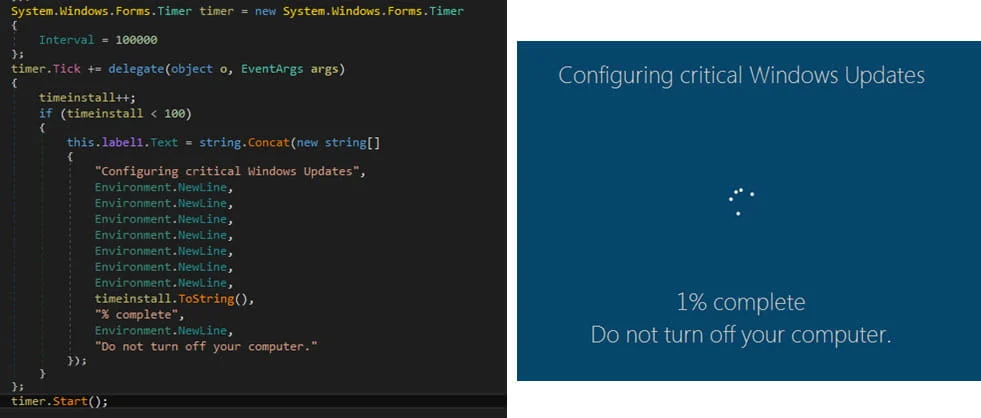

O ransomware ‘Big Head' é um binário .NET que instala três arquivos criptografados AES no sistema alvo. Um é usado para propagar o malware, outro é para comunicação de bot do Telegram e o terceiro criptografa arquivos e também pode mostrar ao usuário uma atualização falsa do Windows.

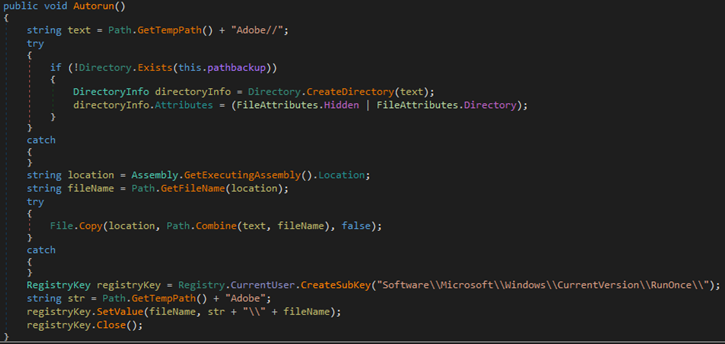

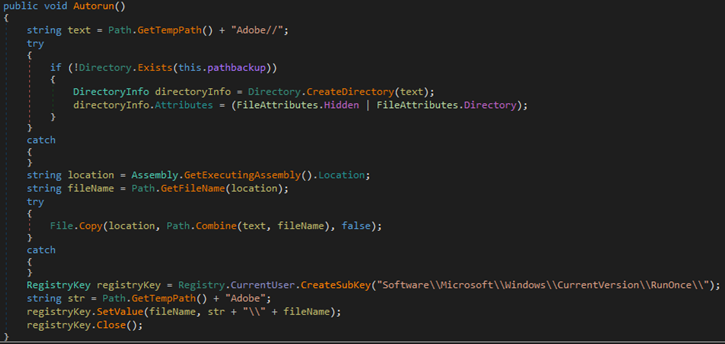

Na execução, o ransomware também executa ações como criar uma chave de autorun do registro, substituir arquivos existentes, se necessário, definir atributos de arquivos do sistema e desabilitar o Gerenciador de Tarefas.

Cada vítima recebe um ID exclusivo que é recuperado do diretório %appdata%\ID ou é gerado usando uma cadeia de caracteres aleatória de 40 caracteres.

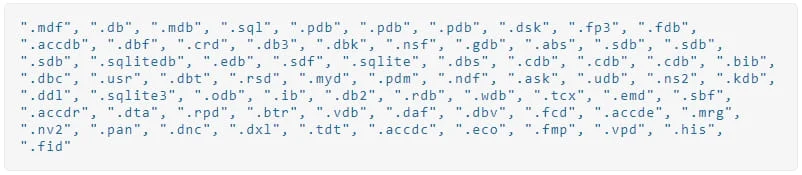

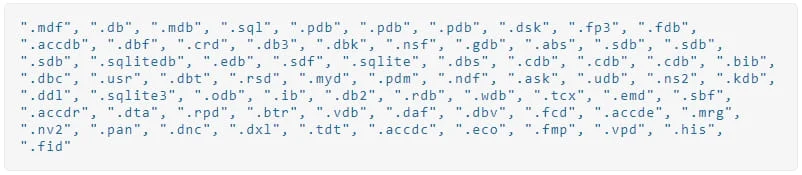

O ransomware exclui cópias de sombra para impedir a restauração fácil do sistema antes de criptografar os arquivos visados e anexar uma extensão “.poop” aos seus nomes de arquivo.

Além disso, o Big Head encerrará os seguintes processos para evitar a adulteração do processo de criptografia e liberar dados que o malware deve bloquear.

Os diretórios Windows, Lixeira, Arquivos de Programas, Temp, Dados de Programas, Microsoft e Dados de Aplicativo são ignorados da criptografia para evitar tornar o sistema inutilizável.

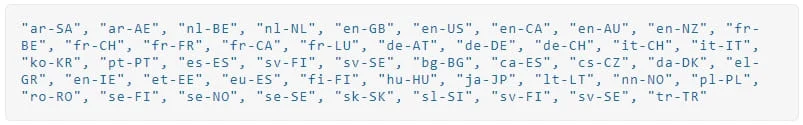

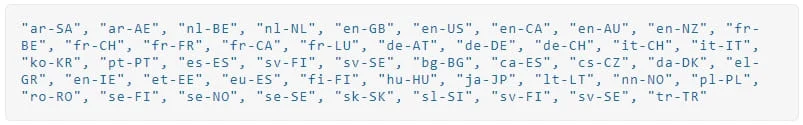

A Trend Micro descobriu que o ransomware verifica se ele é executado em uma caixa virtual, procura o idioma do sistema e só procede à criptografia se não estiver definido no de um país membro da Comunidade de Estados Independentes (ex-estados soviéticos).

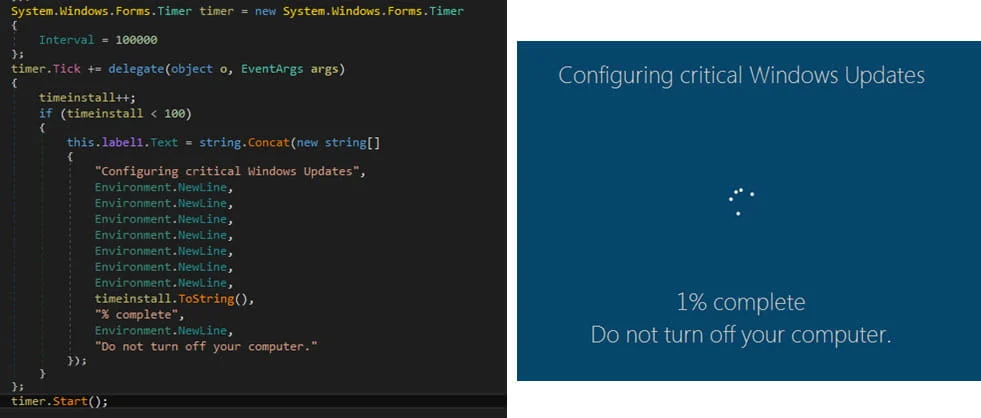

Durante a criptografia, o ransomware exibe uma tela que pretende ser uma atualização legítima do Windows.

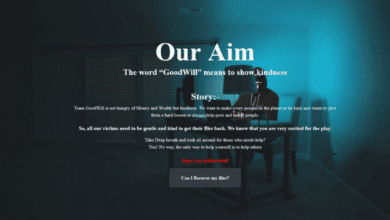

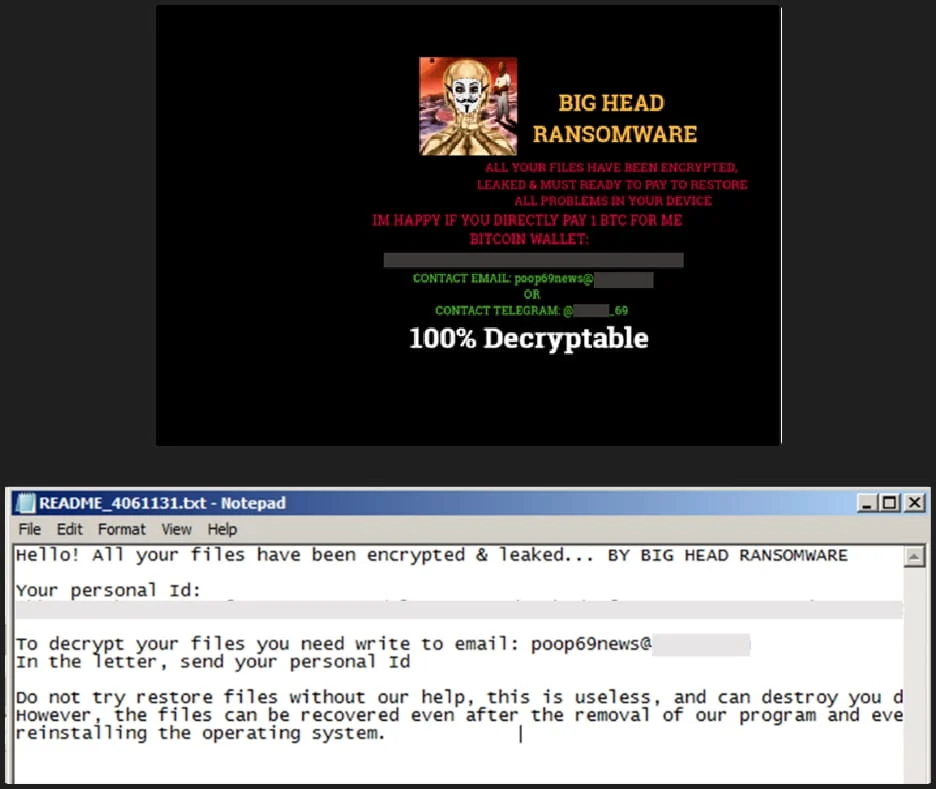

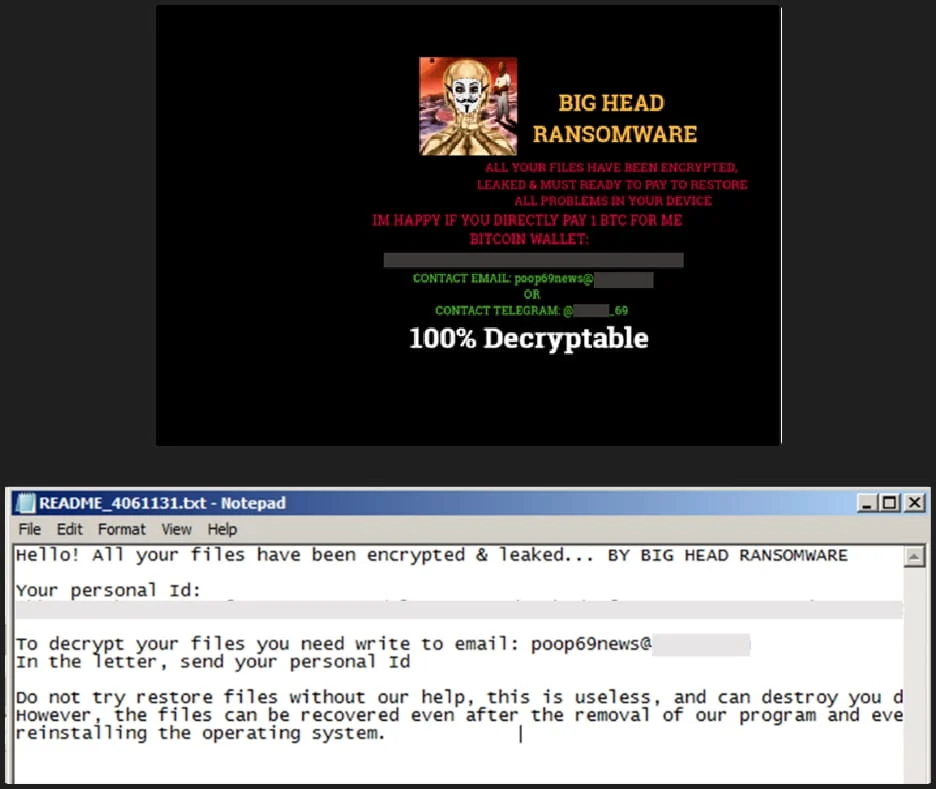

Após a conclusão do processo de criptografia, o seguinte resgate é descartado em vários diretórios e o papel de parede da vítima também é alterado para alertar sobre a infecção.

Big Head e suas variantes

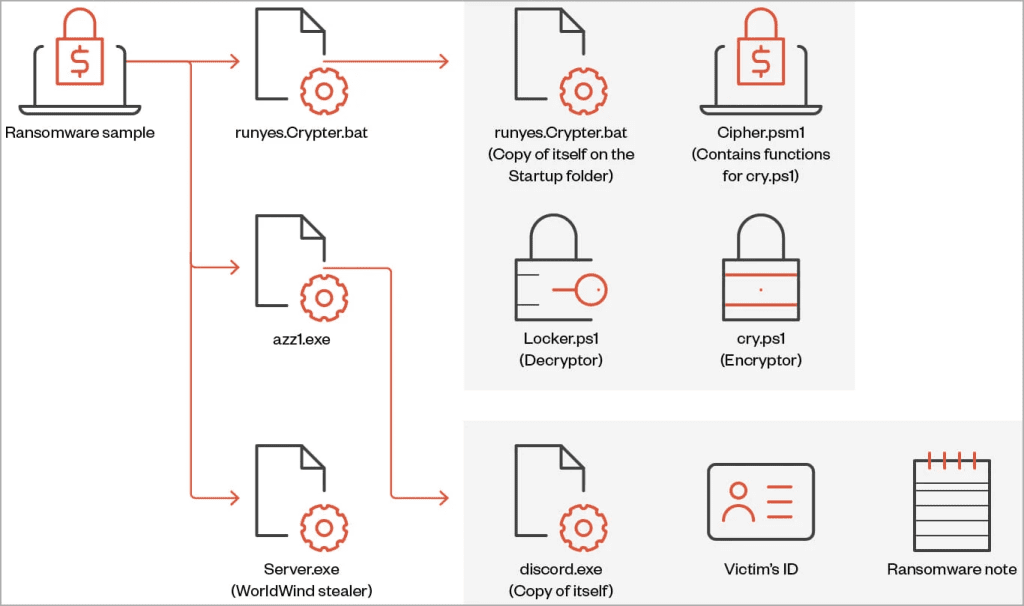

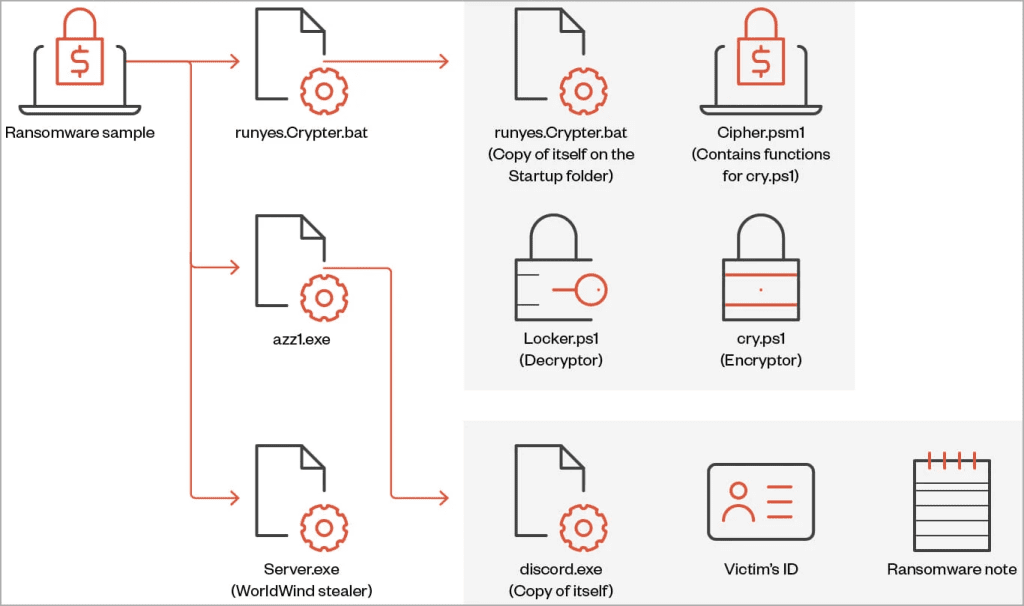

A Trend Micro também analisou mais duas variantes Big Head, destacando algumas diferenças importantes em comparação com a versão padrão do ransomware.

A segunda variante mantém os recursos de ransomware, mas também incorpora o comportamento do ladrão com funções para coletar e exfiltrar dados confidenciais do sistema da vítima.

Os dados que esta versão do Big Head pode roubar incluem histórico de navegação, lista de diretórios, drivers instalados, processos em execução, chave do produto e redes ativas, e também pode capturar capturas de tela.

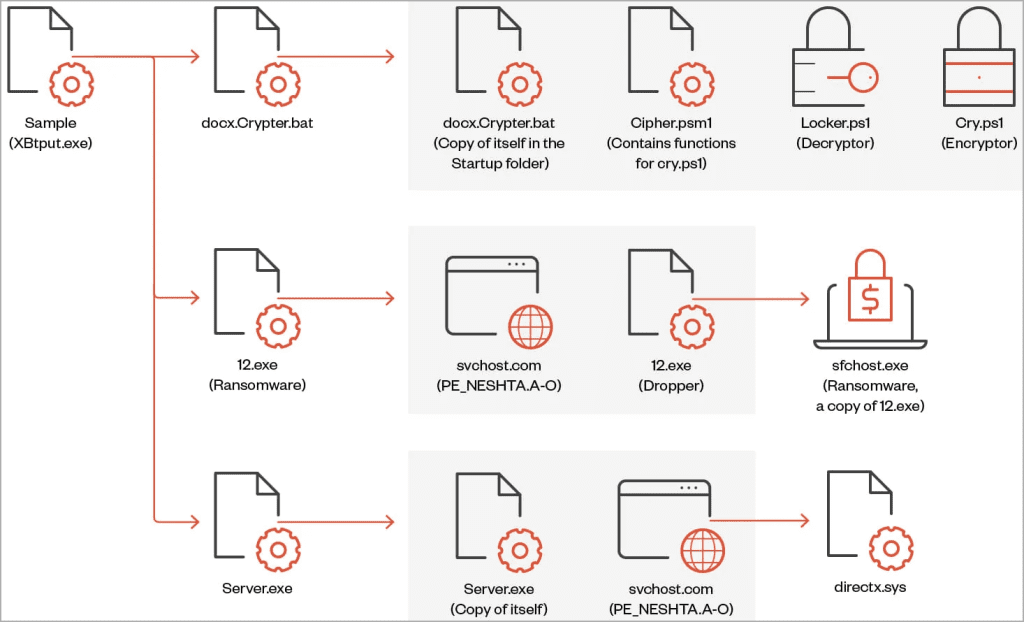

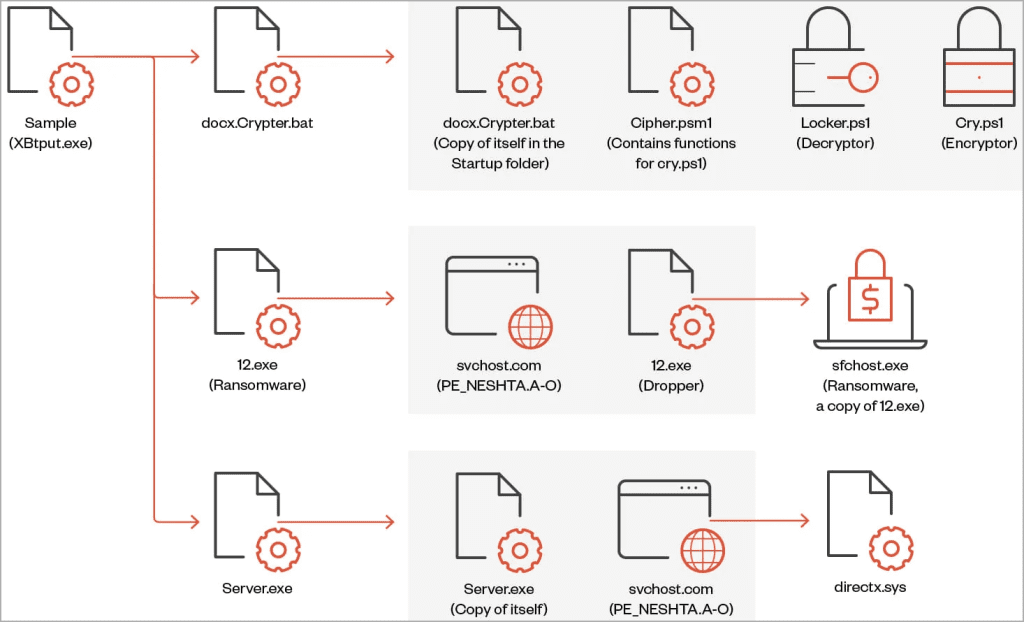

A terceira variante, descoberta pela Trend Micro, apresenta um infector de arquivos identificado como “Neshta”, que insere código malicioso em executáveis no sistema violado.

Embora o propósito exato disso não esteja claro, os analistas da Trend Micro especulam que pode ser para evitar a detecção que depende de mecanismos baseados em assinatura.

Notavelmente, esta variante usa uma nota de resgate e papel de parede diferentes dos outros dois, mas ainda está ligada ao mesmo ator de ameaça.

A Trend Micro comenta que o Big Head não é uma cepa sofisticada de ransomware, seus métodos de criptografia são bastante padrão e suas técnicas de evasão são fáceis de detectar.

No entanto, parece concentrar-se nos consumidores que podem ser enganados com truques fáceis (por exemplo, atualização falsa do Windows) ou têm dificuldade em compreender as salvaguardas necessárias para evitar os riscos de cibersegurança.

As múltiplas variantes em circulação sugerem que os criadores do Big Head estão continuamente desenvolvendo e refinando o malware, experimentando várias abordagens para ver o que funciona melhor.

Origens do Big Head

A empresa de inteligência cibernética KELA compartilhou informações indicando que o principal autor de Big Head é provavelmente de origem na Indonésia.

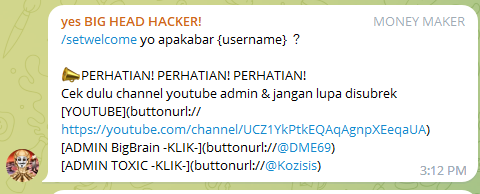

Os analistas da KELA descobriram um usuário no Telegram usando os mesmos nomes e avatares encontrados na nota de resgate do Big Head, alegando ser um “especialista em ransomware” em postagens publicadas no “IndoGhostsec”.

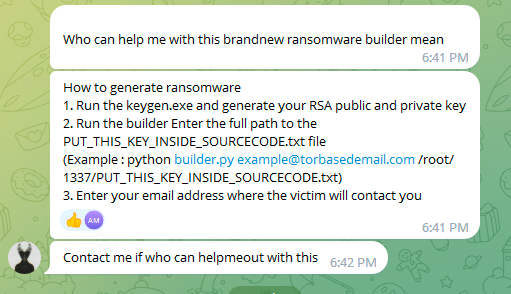

O usuário mudou o nome do grupo de ‘BIG HEAD HACKER!' para ‘BLACKHAT HACKER INDONESIA' em junho de 2022, enquanto em março de 2023, ele começou a buscar a ajuda de outros membros em seu esforço para criar um construtor de ransomware e outras ferramentas relevantes.

Fonte: Com informações de KELA / Fortinet / Trendmicro / it-connect.fr