Novo malware backdoor ShroudedSnooper mira empresas de telecomunicações

Novos malwares chamados HTTPSnoop e PipeSnoop são usados em ataques cibernéticos a provedores de serviços de telecomunicações no Oriente Médio, permitindo que os agentes de ameaças executem comandos remotamente em dispositivos infectados.

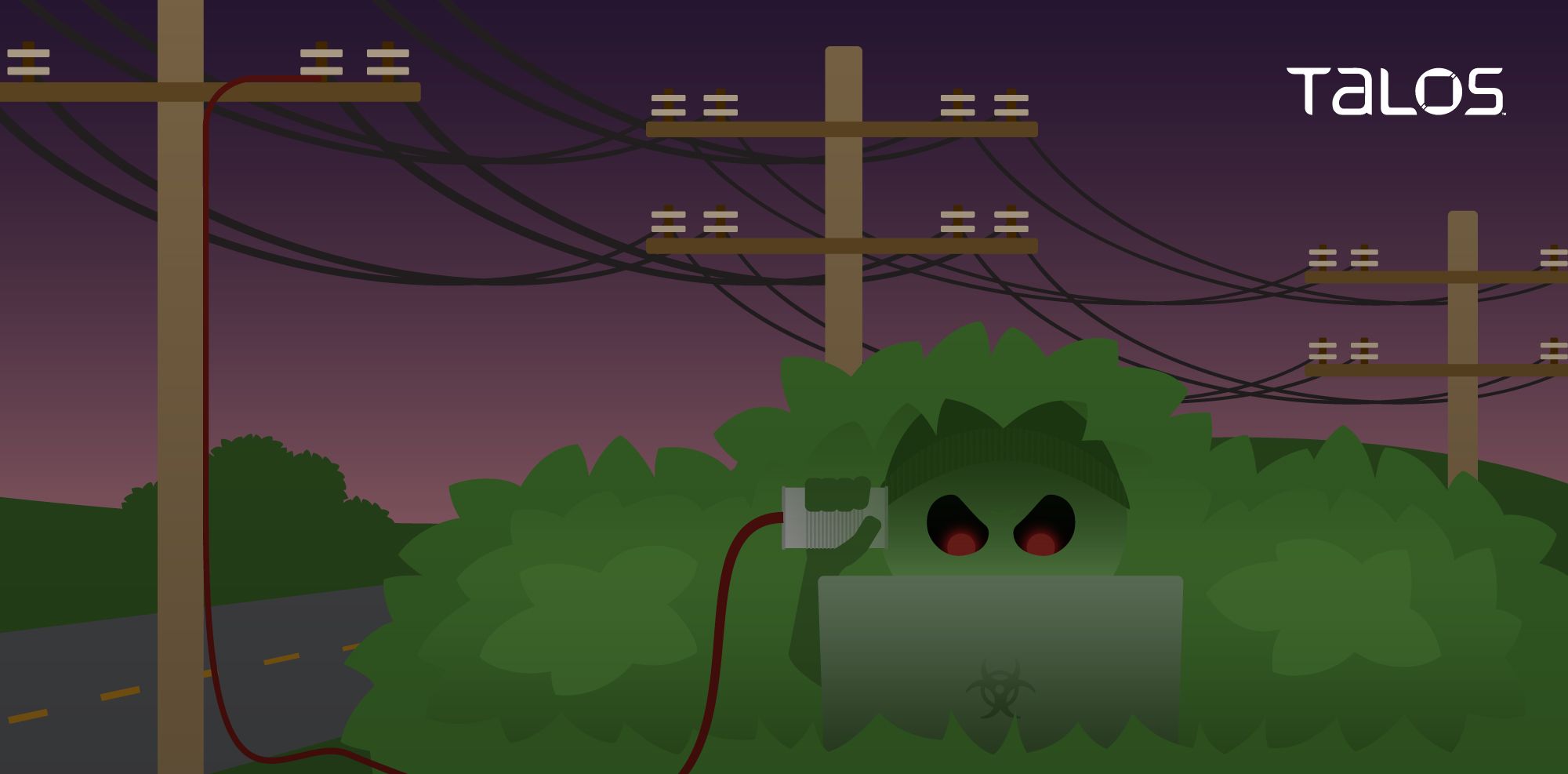

O malware HTTPSnoop faz interface com drivers e dispositivos do kernel HTTP do Windows para executar conteúdo no ponto de extremidade infectado com base em URLs HTTP(S) específicas, e o PipeSnoop aceita e executa shellcode arbitrário de um pipe nomeado.

De acordo com um relatório do Cisco Talos, os dois implantes pertencem ao mesmo conjunto de intrusão chamado ‘ShroudedSnooper', mas servem a objetivos operacionais diferentes em termos de nível de infiltração.

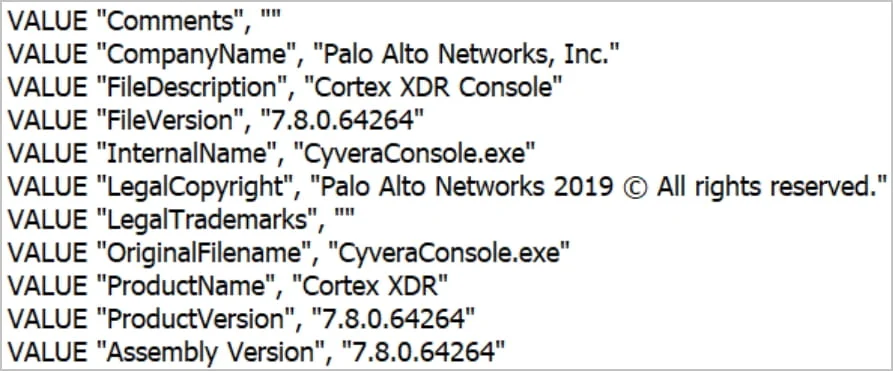

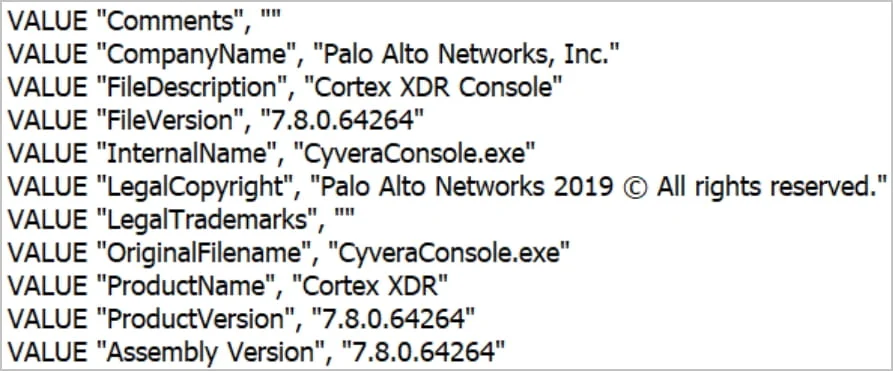

Ambos os implantes são mascarados como componentes de segurança do produto Palo Alto Networks Cortex XDR para evitar a detecção.

HTTPSnoop

HTTPSnoop usa APIs do Windows de baixo nível para monitorar o tráfego HTTP(S) em um dispositivo infectado para URLs específicas. Quando detectado, o malware decodificará os dados codificados em base64 recebidos dessas URLs e os executará como um shellcode no host comprometido.

O implante, que é ativado no sistema alvo via sequestro de DLL, consiste em dois componentes: o shellcode de estágio 2 que configura um servidor web backdoor por meio de chamadas de kernel e sua configuração.

HTTPSnoop estabelece um loop de escuta que aguarda solicitações HTTP recebidas e processa dados válidos na chegada; caso contrário, ele retornará um redirecionamento HTTP 302.

O shellcode recebido é descriptografado e executado, e o resultado da execução é retornado aos invasores como blobs codificados em XOR codificados em base64.

O implante também garante que nenhuma URL colida com URLs configuradas anteriormente no servidor.

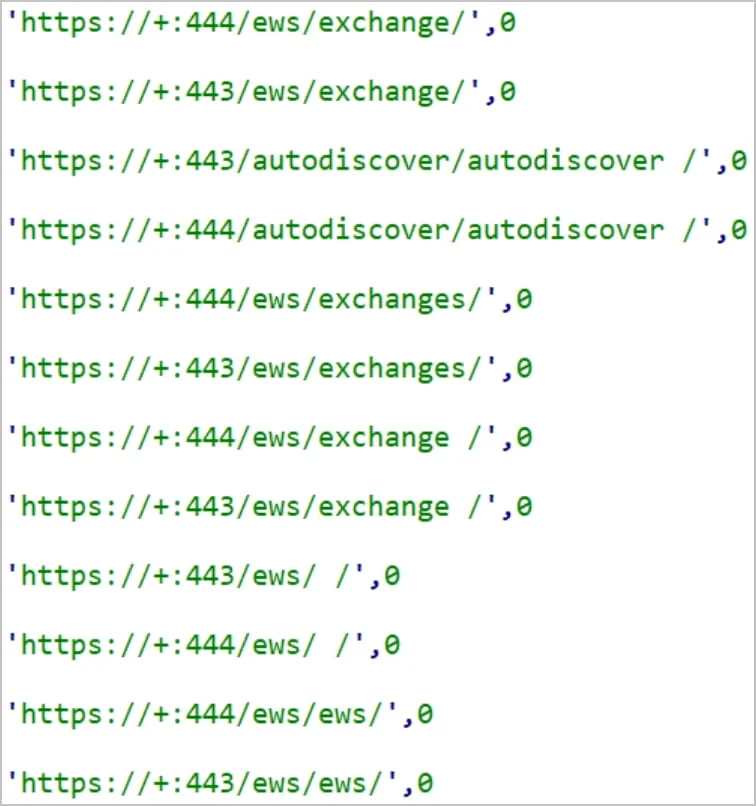

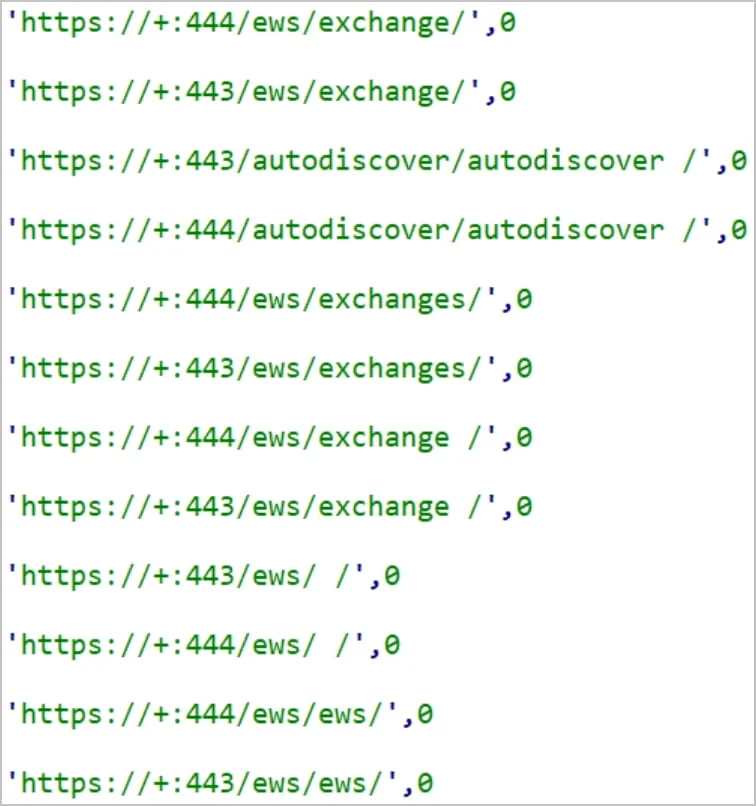

A Cisco viu três variantes do HTTPSnoop, cada uma usando padrões de escuta de URL diferentes. O primeiro escuta solicitações genéricas baseadas em URL HTTP, o segundo para URLs imitando o Microsoft Exchange Web Service e o terceiro para URLs emulando LBS/OfficeTrack e aplicativos de telefonia do OfficeCore.

Essas variantes foram amostradas entre 17 e 29 de abril de 2023, com a mais recente tendo o menor número de URLs que escuta, provavelmente por maior furtividade.

Imitar padrões de URL legítimos do Microsoft Exchange Web Services e do OfficeTrack torna as solicitações mal-intencionadas quase indistinguíveis do tráfego benigno.

PipeSnoop

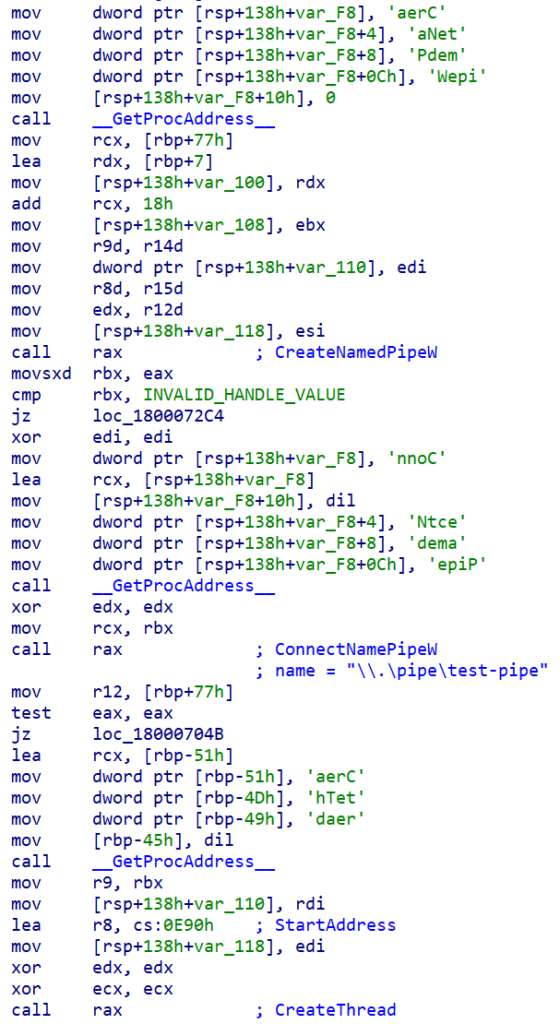

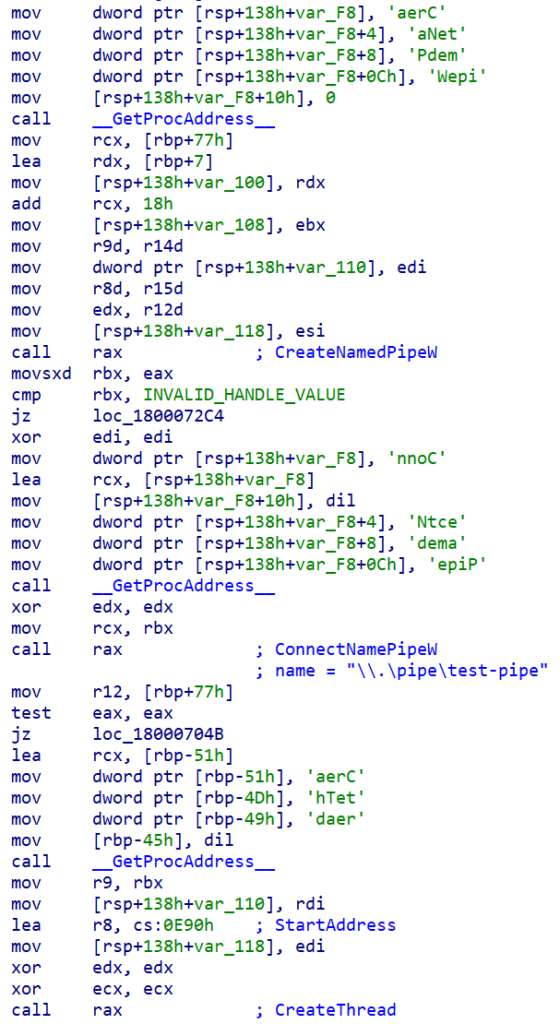

A Cisco detectou pela primeira vez o implante PipeSnoop em maio de 2023, atuando como um backdoor que executa cargas úteis de shellcode em pontos de extremidade violados por meio de pipes IPC (Inter-Process Communication) do Windows.

Os analistas observam que, ao contrário do HTTPSnoop, que parece ter como alvo servidores voltados para o público, o PipeSnoop é mais adequado para operações em redes comprometidas.

A Cisco também observa que o implante precisa de um componente que forneça o shellcode. No entanto, seus analistas não conseguiram identificá-lo.

Os provedores de serviços de telecomunicações muitas vezes se tornam alvos de atores de ameaças patrocinados pelo Estado devido ao seu papel crucial na execução de infraestrutura crítica e na transmissão de informações extremamente confidenciais por meio de redes.

O recente aumento de ataques patrocinados pelo Estado contra entidades de telecomunicações ressalta a necessidade urgente de medidas de segurança reforçadas e cooperação internacional para protegê-los.

Fonte: talosintelligence